Windows命令参考

功能简介¶

| vol.py -h | 选项和默认值 |

|---|---|

| vol.py -f imageinfo | 镜像识别 |

| vol.py -f –profile=Win7SP1x64 pslist | 系统进程 |

| vol.py -f –profile=Win7SP1x64 pstree | 以树状形式查看进程列表 |

| vol.py -f – -profile=Win7SP1x64 psscan | 不活跃或隐藏进程 |

| vol.py -f –profile=Win7SP1x64 dlllist | DLLs |

| vol.py -f –profile=Win7SP1x64 cmdscan | cmd中的命令 |

| vol.py -f –profile=Win7SP1x64 notepad | 记事本 |

| vol.py -f –profile=Win7SP1x64 iehistory | 浏览器历史 |

| vol.py -f –profile=Win7SP1x64 connscan | 活动和已终止的连接 |

| vol.py -f –profile=Win7SP1x64 sockets | TCP/UDP 连接 |

| vol.py -f –profile=Win7SP1x64 hivescan | 注册表文件的物理地址 |

| vol.py -f –profile=Win7SP1x64 hivelist | 注册表文件的虚拟地址 |

| vol.py -f –profile=Win7SP1x64 svcscan | 运行中的服务 |

| vol.py -f –profile=Win7SP1x64 mimikatz | 明文密码 |

| vol.py -f –profile=Win7SP1x64 malfind | 隐藏的、恶意代码分析 |

| vol.py -f –profile=Win7SP1x64 psxview | 试图隐藏自己的进程 |

| vol.py -f –profile=Win7SP1x64 connections | 网络连接 |

| vol.py -f –profile=Win7SP1x64 filescan | 物理内存中的文件 |

| vol.py -f –profile=Win7SP1x64 modules | 加载的内核驱动程序 |

| vol.py -f –profile=Win7SP1x64 driverscan | 物理内存中的驱动程序 |

| vol.py -f –profile=Win7SP1x64 apihooks | 挂钩进程 |

| vol.py -f –profile=Win7SP1x64 memmap -p |

显示哪些页面是内存常驻的 |

| vol.py -f –profile=Win7SP1x64 memdump -p |

转储所有内存常驻页面 |

| vol.py -f –profile=Win7SP1x64 procdump -D dump/ -p |

转储恶意软件 |

| vol.py -f –profile=Win7SP1x64 modscan | 隐藏/解除链接的驱动器 |

| vol.py -f –profile=Win7SP1x64 hollowfind | 查找进程空心化的证据 |

| vol.py -f –profile=Win7SP1x64 netscan | 扫描网络人工制品 |

| vol.py -f –profile=Win7SP1x64 hashdump | 提取并解密缓存的域凭据 |

| vol.py -f –profile=Win7SP1x64 hivedump | 递归列出文件中的所有子键 |

| vol.py -f –profile=Win7SP1x64 clipboard | 剪切板 |

详细使用介绍¶

镜像识别¶

imageinfo¶

使用imageinfo命令,你可以为正在分析的内存样本获得一个高层次的摘要。这个命令主要用于识别操作系统、服务包以及硬件架构(32位或64位),但它也包含了其他有用的信息,比如DTB地址和样本收集的时间。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw imageinfo

Volatility Foundation Volatility Framework 2.4

Determining profile based on KDBG search...

Suggested Profile(s) : Win7SP0x64, Win7SP1x64, Win2008R2SP0x64, Win2008R2SP1x64

AS Layer1 : AMD64PagedMemory (Kernel AS)

AS Layer2 : FileAddressSpace (/Users/Michael/Desktop/win7_trial_64bit.raw)

PAE type : PAE

DTB : 0x187000L

KDBG : 0xf80002803070

Number of Processors : 1

Image Type (Service Pack) : 0

KPCR for CPU 0 : 0xfffff80002804d00L

KUSER_SHARED_DATA : 0xfffff78000000000L

Image date and time : 2012-02-22 11:29:02 UTC+0000

Image local date and time : 2012-02-22 03:29:02 -0800

imageinfo输出会告诉你在使用其他插件时应该传递的配置文件(PROFILE)参数。如果存在多个配置文件建议,这可能是因为这些配置文件非常接近。它还会打印出KDBG(_KDDEBUGGER_DATA64的缩写)结构的地址,这个结构将被像pslist和modules这样的插件用来找到进程和模块列表头。在某些情况下,尤其是在较大的内存样本中,可能会有多个KDBG结构。同样,如果有多个处理器,你将看到每个处理器的KPCR地址和CPU编号。

插件在需要时会自动扫描KPCR和KDBG值。然而,你可以直接为任何插件指定这些值,通过提供--kpcr=ADDRESS或--kdbg=ADDRESS。通过为其他Volatility命令提供配置文件和KDBG(或者如果没有KDBG,就提供KPCR),你将获得最准确和最快的结果。

注意:imageinfo插件在没有提前给出正确配置文件的情况下,不会在休眠文件上工作。这是因为不同操作系统之间的重要结构定义有所不同。

kdbgscan¶

与imageinfo(#imageinfo)插件不同,后者仅提供配置文件建议,kdbgscan旨在积极识别正确的配置文件和KDBG地址(如果有多个的话)。该插件扫描与Volatility配置文件相关的KDBGHeader签名,并应用合理性检查以减少误报。输出的详细程度和可以执行的合理性检查数量取决于Volatility是否能找到DTB(调试表),所以如果你已经知道正确的配置文件(或者你已经从imageinfo(#imageinfo)获得了配置文件建议),那么请确保使用它。

以下是这个插件可能有用的一个场景示例。你有一份内存样本,你认为它是Windows 2003 SP2 x64,但是pslist(#pslist)没有显示任何进程。pslist插件依赖于找到由KDBG指向的进程列表头,但是该插件会取内存样本中找到的第一个KDBG,这并不总是“最佳”的。如果你在样本中较早(即在较低的物理偏移量处)找到了一个具有无效PsActiveProcessHead指针的KDBG,你可能会遇到这个问题。

请注意下面kdbgscan如何捕获两个KDBG结构:首先发现的无效KDBG(没有进程和模块)位于0xf80001172cb0,而有效的KDBG(有37个进程和116个模块)位于0xf80001175cf0。为了“修复”这个样本的pslist(#pslist),你只需要向plist插件提供--kdbg=0xf80001175cf0即可。

$ python vol.py -f Win2K3SP2x64-6f1bedec.vmem --profile=Win2003SP2x64 kdbgscan

Volatility Foundation Volatility Framework 2.4

**************************************************

Instantiating KDBG using: Kernel AS Win2003SP2x64 (5.2.3791 64bit)

Offset (V) : 0xf80001172cb0

Offset (P) : 0x1172cb0

KDBG owner tag check : True

Profile suggestion (KDBGHeader): Win2003SP2x64

Version64 : 0xf80001172c70 (Major: 15, Minor: 3790)

Service Pack (CmNtCSDVersion) : 0

Build string (NtBuildLab) : T?

PsActiveProcessHead : 0xfffff800011947f0 (0 processes)

PsLoadedModuleList : 0xfffff80001197ac0 (0 modules)

KernelBase : 0xfffff80001000000 (Matches MZ: True)

Major (OptionalHeader) : 5

Minor (OptionalHeader) : 2

**************************************************

Instantiating KDBG using: Kernel AS Win2003SP2x64 (5.2.3791 64bit)

Offset (V) : 0xf80001175cf0

Offset (P) : 0x1175cf0

KDBG owner tag check : True

Profile suggestion (KDBGHeader): Win2003SP2x64

Version64 : 0xf80001175cb0 (Major: 15, Minor: 3790)

Service Pack (CmNtCSDVersion) : 2

Build string (NtBuildLab) : 3790.srv03_sp2_rtm.070216-1710

PsActiveProcessHead : 0xfffff800011977f0 (37 processes)

PsLoadedModuleList : 0xfffff8000119aae0 (116 modules)

KernelBase : 0xfffff80001000000 (Matches MZ: True)

Major (OptionalHeader) : 5

Minor (OptionalHeader) : 2

KPCR : 0xfffff80001177000 (CPU 0)

关于如何识别KDBG结构的更多信息,请阅读以下资源:

-

在Windows中找到内核全局变量 - 这篇文章详细介绍了在Windows操作系统中如何定位和识别内核全局变量,包括KDBG结构。

-

识别内存映像 - 这篇文章探讨了如何分析和识别内存映像,这对于理解内存取证和分析工具(如Volatility)的工作原理至关重要。

kpcrscan¶

要扫描潜在的KPCR(内核进程控制区域)结构,你可以使用以下命令,该命令通过检查自引用成员来识别KPCR,正如在Vista中找到对象根中所描述的那样。在多核系统中,每个处理器都有自己的KPCR。因此,你将看到每个处理器的详细信息,包括IDT(中断描述符表)和GDT(全局描述符表)地址;当前、空闲和下一个线程;CPU编号、供应商和速度;以及CR3值。

$ python vol.py -f dang_win7_x64.raw --profile=Win7SP1x64 kpcrscan

Volatility Foundation Volatility Framework 2.4

**************************************************

Offset (V) : 0xf800029ead00

Offset (P) : 0x29ead00

KdVersionBlock : 0x0

IDT : 0xfffff80000b95080

GDT : 0xfffff80000b95000

CurrentThread : 0xfffffa800cf694d0 TID 2148 (kd.exe:2964)

IdleThread : 0xfffff800029f8c40 TID 0 (Idle:0)

Details : CPU 0 (GenuineIntel @ 2128 MHz)

CR3/DTB : 0x1dcec000

**************************************************

Offset (V) : 0xf880009e7000

Offset (P) : 0x4d9e000

KdVersionBlock : 0x0

IDT : 0xfffff880009f2540

GDT : 0xfffff880009f24c0

CurrentThread : 0xfffffa800cf694d0 TID 2148 (kd.exe:2964)

IdleThread : 0xfffff880009f1f40 TID 0 (Idle:0)

Details : CPU 1 (GenuineIntel @ 2220 MHz)

CR3/DTB : 0x1dcec000

如果KdVersionBlock(内核调试信息块)不为空,那么通过KPCR(内核进程控制区域)可能找到机器的KDBG(内核调试结构)地址。实际上,像pslist(#pslist)这样的插件在寻找KDBG时的备用方法就是利用kpcrscan,然后调用KPCR.get_kdbg() API函数。

进程和DLL¶

pslist¶

要列出系统中的进程,可以使用pslist命令。这个命令会遍历由PsActiveProcessHead指向的双向链表,并显示进程的偏移量、进程名称、进程ID、父进程ID、线程数量、句柄数量以及进程启动和退出的日期/时间。从2.1版本开始,它还会显示会话ID以及进程是否为Wow64进程(在64位内核上使用32位地址空间)。

这个插件无法检测隐藏或未链接的进程(但psscan(#psscan)可以做到这一点)。

如果你看到进程有0线程、0句柄和/或非空的退出时间,那么这个进程可能实际上已经不再活跃。有关更多信息,请参考The Missing Active in PsActiveProcessHead。在下面的例子中,你会注意到regsvr32.exe虽然仍在“活动”列表中,但实际上已经终止了。

还要注意的是,System和smss.exe这两个进程不会有会话ID,因为System在会话建立之前就已经启动,而smss.exe是会话管理器本身。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 pslist

Volatility Foundation Volatility Framework 2.4

Offset(V) Name PID PPID Thds Hnds Sess Wow64 Start Exit

------------------ -------------------- ------ ------ ------ -------- ------ ------ -------------------- --------------------

0xfffffa80004b09e0 System 4 0 78 489 ------ 0 2012-02-22 19:58:20

0xfffffa8000ce97f0 smss.exe 208 4 2 29 ------ 0 2012-02-22 19:58:20

0xfffffa8000c006c0 csrss.exe 296 288 9 385 0 0 2012-02-22 19:58:24

0xfffffa8000c92300 wininit.exe 332 288 3 74 0 0 2012-02-22 19:58:30

0xfffffa8000c06b30 csrss.exe 344 324 7 252 1 0 2012-02-22 19:58:30

0xfffffa8000c80b30 winlogon.exe 372 324 5 136 1 0 2012-02-22 19:58:31

0xfffffa8000c5eb30 services.exe 428 332 6 193 0 0 2012-02-22 19:58:32

0xfffffa80011c5700 lsass.exe 444 332 6 557 0 0 2012-02-22 19:58:32

0xfffffa8000ea31b0 lsm.exe 452 332 10 133 0 0 2012-02-22 19:58:32

0xfffffa8001296b30 svchost.exe 568 428 10 352 0 0 2012-02-22 19:58:34

0xfffffa80012c3620 svchost.exe 628 428 6 247 0 0 2012-02-22 19:58:34

0xfffffa8001325950 sppsvc.exe 816 428 5 154 0 0 2012-02-22 19:58:41

0xfffffa80007b7960 svchost.exe 856 428 16 404 0 0 2012-02-22 19:58:43

0xfffffa80007bb750 svchost.exe 880 428 34 1118 0 0 2012-02-22 19:58:43

0xfffffa80007d09e0 svchost.exe 916 428 19 443 0 0 2012-02-22 19:58:43

0xfffffa8000c64840 svchost.exe 348 428 14 338 0 0 2012-02-22 20:02:07

0xfffffa8000c09630 svchost.exe 504 428 16 496 0 0 2012-02-22 20:02:07

0xfffffa8000e86690 spoolsv.exe 1076 428 12 271 0 0 2012-02-22 20:02:10

0xfffffa8000518b30 svchost.exe 1104 428 18 307 0 0 2012-02-22 20:02:10

0xfffffa800094d960 wlms.exe 1264 428 4 43 0 0 2012-02-22 20:02:11

0xfffffa8000995b30 svchost.exe 1736 428 12 200 0 0 2012-02-22 20:02:25

0xfffffa8000aa0b30 SearchIndexer. 1800 428 12 757 0 0 2012-02-22 20:02:26

0xfffffa8000aea630 taskhost.exe 1144 428 7 189 1 0 2012-02-22 20:02:41

0xfffffa8000eafb30 dwm.exe 1476 856 3 71 1 0 2012-02-22 20:02:41

0xfffffa80008f3420 explorer.exe 1652 840 21 760 1 0 2012-02-22 20:02:42

0xfffffa8000c9a630 regsvr32.exe 1180 1652 0 -------- 1 0 2012-02-22 20:03:05 2012-02-22 20:03:08

0xfffffa8000a03b30 rundll32.exe 2016 568 3 67 1 0 2012-02-22 20:03:16

0xfffffa8000a4f630 svchost.exe 1432 428 12 350 0 0 2012-02-22 20:04:14

0xfffffa8000999780 iexplore.exe 1892 1652 19 688 1 1 2012-02-22 11:26:12

0xfffffa80010c9060 iexplore.exe 2820 1892 23 733 1 1 2012-02-22 11:26:15

0xfffffa8001016060 DumpIt.exe 2860 1652 2 42 1 1 2012-02-22 11:28:59

0xfffffa8000acab30 conhost.exe 2236 344 2 51 1 0 2012-02-22 11:28:59

默认情况下,pslist命令会显示_EPROCESS结构的虚拟偏移量。如果你想获取物理偏移量,可以使用-P选项。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 pslist -P

Volatility Foundation Volatility Framework 2.4

Offset(P) Name PID PPID Thds Hnds Sess Wow64 Start Exit

------------------ -------------------- ------ ------ ------ -------- ------ ------ -------------------- --------------------

0x0000000017fef9e0 System 4 0 78 489 ------ 0 2012-02-22 19:58:20

0x00000000176e97f0 smss.exe 208 4 2 29 ------ 0 2012-02-22 19:58:20

0x00000000176006c0 csrss.exe 296 288 9 385 0 0 2012-02-22 19:58:24

0x0000000017692300 wininit.exe 332 288 3 74 0 0 2012-02-22 19:58:30

0x0000000017606b30 csrss.exe 344 324 7 252 1 0 2012-02-22 19:58:30

...

pstree¶

要查看进程列表的树状形式,请使用pstree命令。这个命令使用与pslist相同的技术来枚举进程,所以它也不会显示隐藏或未链接的进程。子进程通过缩进来表示。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 pstree

Volatility Foundation Volatility Framework 2.4

Name Pid PPid Thds Hnds Time

-------------------------------------------------- ------ ------ ------ ------ --------------------

0xfffffa80004b09e0:System 4 0 78 489 2012-02-22 19:58:20

. 0xfffffa8000ce97f0:smss.exe 208 4 2 29 2012-02-22 19:58:20

0xfffffa8000c006c0:csrss.exe 296 288 9 385 2012-02-22 19:58:24

0xfffffa8000c92300:wininit.exe 332 288 3 74 2012-02-22 19:58:30

. 0xfffffa8000c5eb30:services.exe 428 332 6 193 2012-02-22 19:58:32

.. 0xfffffa8000aa0b30:SearchIndexer. 1800 428 12 757 2012-02-22 20:02:26

.. 0xfffffa80007d09e0:svchost.exe 916 428 19 443 2012-02-22 19:58:43

.. 0xfffffa8000a4f630:svchost.exe 1432 428 12 350 2012-02-22 20:04:14

.. 0xfffffa800094d960:wlms.exe 1264 428 4 43 2012-02-22 20:02:11

.. 0xfffffa8001325950:sppsvc.exe 816 428 5 154 2012-02-22 19:58:41

.. 0xfffffa8000e86690:spoolsv.exe 1076 428 12 271 2012-02-22 20:02:10

.. 0xfffffa8001296b30:svchost.exe 568 428 10 352 2012-02-22 19:58:34

... 0xfffffa8000a03b30:rundll32.exe 2016 568 3 67 2012-02-22 20:03:16

...

psscan¶

要使用池标记扫描(_POOL_HEADER)来枚举进程,请使用 psscan 命令。这可以找到之前已终止(非活动)的进程以及被rootkit隐藏或解除链接的进程。缺点是,尽管rootkit可以通过覆盖池标记值来隐藏(尽管在实际环境中这种情况不常见)。

$ python vol.py --profile=Win7SP0x86 -f win7.dmp psscan

Volatility Foundation Volatility Framework 2.0

Offset Name PID PPID PDB Time created Time exited

---------- ---------------- ------ ------ ---------- ------------------------ ------------------------

0x3e025ba8 svchost.exe 1116 508 0x3ecf1220 2010-06-16 15:25:25

0x3e04f070 svchost.exe 1152 508 0x3ecf1340 2010-06-16 15:27:40

0x3e144c08 dwm.exe 1540 832 0x3ecf12e0 2010-06-16 15:26:58

0x3e145c18 TPAutoConnSvc. 1900 508 0x3ecf1360 2010-06-16 15:25:41

0x3e3393f8 lsass.exe 516 392 0x3ecf10e0 2010-06-16 15:25:18

0x3e35b8f8 svchost.exe 628 508 0x3ecf1120 2010-06-16 15:25:19

0x3e383770 svchost.exe 832 508 0x3ecf11a0 2010-06-16 15:25:20

0x3e3949d0 svchost.exe 740 508 0x3ecf1160 2010-06-16 15:25:20

0x3e3a5100 svchost.exe 872 508 0x3ecf11c0 2010-06-16 15:25:20

0x3e3f64e8 svchost.exe 992 508 0x3ecf1200 2010-06-16 15:25:24

0x3e45a530 wininit.exe 392 316 0x3ecf10a0 2010-06-16 15:25:15

0x3e45d928 svchost.exe 1304 508 0x3ecf1260 2010-06-16 15:25:28

0x3e45f530 csrss.exe 400 384 0x3ecf1040 2010-06-16 15:25:15

0x3e4d89c8 vmtoolsd.exe 1436 508 0x3ecf1280 2010-06-16 15:25:30

0x3e4db030 spoolsv.exe 1268 508 0x3ecf1240 2010-06-16 15:25:28

0x3e50b318 services.exe 508 392 0x3ecf1080 2010-06-16 15:25:18

0x3e7f3d40 csrss.exe 352 316 0x3ecf1060 2010-06-16 15:25:12

0x3e7f5bc0 winlogon.exe 464 384 0x3ecf10c0 2010-06-16 15:25:18

0x3eac6030 SearchProtocol 2448 1168 0x3ecf15c0 2010-06-16 23:30:52 2010-06-16 23:33:14

0x3eb10030 SearchFilterHo 1812 1168 0x3ecf1480 2010-06-16 23:31:02 2010-06-16 23:33:14

[snip]

如果一个进程已经终止,Time exited 字段将显示退出时间。如果你想调查一个隐藏的进程(例如显示它的DLLs),那么你将需要_EPROCESS对象的物理偏移量,这在最左边的列中显示。几乎所有与进程相关的插件都接受一个--OFFSET参数,以便你可以处理隐藏的进程。

psdispscan¶

这个插件与psscan类似,但它通过扫描DISPATCHER_HEADER而不是池标记来枚举进程。这为你提供了一种在攻击者试图通过更改池标记来隐藏时雕刻_EPROCESS对象的替代方法。这个插件维护得不太好,仅支持XP x86系统。要使用它,你必须在命令行中输入--plugins=contrib/plugins。

dlllist¶

要显示进程加载的DLL列表,使用dlllist命令。它会遍历由PEB(进程环境块)的InLoadOrderModuleList指向的_LDR_DATA_TABLE_ENTRY结构的双向链表。当进程调用LoadLibrary(或其衍生版本,如LdrLoadDll)时,DLL会自动添加到此列表中,直到FreeLibrary被调用且引用计数降至零,它们才会被移除。加载计数列告诉你DLL是静态加载(即作为exe或其他DLL的导入表的一部分)还是动态加载的。.

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 dlllist

************************************************************************

wininit.exe pid: 332

Command line : wininit.exe

Base Size LoadCount Path

------------------ ------------------ ------------------ ----

0x00000000ff530000 0x23000 0xffff C:\Windows\system32\wininit.exe

0x0000000076d40000 0x1ab000 0xffff C:\Windows\SYSTEM32\ntdll.dll

0x0000000076b20000 0x11f000 0xffff C:\Windows\system32\kernel32.dll

0x000007fefcd50000 0x6b000 0xffff C:\Windows\system32\KERNELBASE.dll

0x0000000076c40000 0xfa000 0xffff C:\Windows\system32\USER32.dll

0x000007fefd7c0000 0x67000 0xffff C:\Windows\system32\GDI32.dll

0x000007fefe190000 0xe000 0xffff C:\Windows\system32\LPK.dll

0x000007fefef80000 0xca000 0xffff C:\Windows\system32\USP10.dll

0x000007fefd860000 0x9f000 0xffff C:\Windows\system32\msvcrt.dll

[snip]

要显示特定进程的DLL而不是所有进程的DLL,可以使用-p或--pid过滤器,如下所示。此外,在以下输出中,请注意我们正在分析一个Wow64进程。Wow64进程在PEB列表中有有限的DLL列表,但这并不意味着它们是进程地址空间中加载的*唯一* DLL。因此,Volatility会提醒您对于这些进程使用ldrmodules插件。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 dlllist -p 1892

Volatility Foundation Volatility Framework 2.4

************************************************************************

iexplore.exe pid: 1892

Command line : "C:\Program Files (x86)\Internet Explorer\iexplore.exe"

Note: use ldrmodules for listing DLLs in Wow64 processes

Base Size LoadCount Path

------------------ ------------------ ------------------ ----

0x0000000000080000 0xa6000 0xffff C:\Program Files (x86)\Internet Explorer\iexplore.exe

0x0000000076d40000 0x1ab000 0xffff C:\Windows\SYSTEM32\ntdll.dll

0x00000000748d0000 0x3f000 0x3 C:\Windows\SYSTEM32\wow64.dll

0x0000000074870000 0x5c000 0x1 C:\Windows\SYSTEM32\wow64win.dll

0x0000000074940000 0x8000 0x1 C:\Windows\SYSTEM32\wow64cpu.dll

要显示被rootkit隐藏或解除链接的进程的DLL,首先使用psscan获取_EPROCESS对象的物理偏移量,并使用--offset=OFFSET参数。该插件将“回退”并确定_EPROCESS的虚拟地址,然后获取一个地址空间以便访问PEB。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 dlllist --offset=0x04a291a8

dlldump¶

要从进程的内存空间提取DLL并将其转储到磁盘进行分析,使用dlldump命令。其语法与我们之前展示的dlllist命令几乎相同。你可以:

- 转储所有进程的所有DLL

- 使用

--pid=PID转储特定进程的所有DLL - 使用

--offset=OFFSET转储隐藏/解除链接进程的所有DLL - 使用

--base=BASEADDR从进程内存的任何位置转储PE(可执行文件),这个选项对于提取隐藏的DLL非常有用 - 使用

--regex=REGEX转储与正则表达式匹配的一个或多个DLL,可以区分大小写(--ignore-case)或不区分大小写

要指定输出目录,使用--dump-dir=DIR或-d DIR。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 dlldump -D dlls/

...

Process(V) Name Module Base Module Name Result

------------------ -------------------- ------------------ -------------------- ------

0xfffffa8000ce97f0 smss.exe 0x0000000047a90000 smss.exe OK: module.208.176e97f0.47a90000.dll

0xfffffa8000ce97f0 smss.exe 0x0000000076d40000 Error: DllBase is paged

0xfffffa8000c006c0 csrss.exe 0x0000000049700000 csrss.exe OK: module.296.176006c0.49700000.dll

0xfffffa8000c006c0 csrss.exe 0x0000000076d40000 ntdll.dll Error: DllBase is paged

0xfffffa8000c006c0 csrss.exe 0x000007fefd860000 msvcrt.dll Error: DllBase is paged

0xfffffa80011c5700 lsass.exe 0x000007fefcc40000 WINSTA.dll Error: DllBase is paged

0xfffffa80011c5700 lsass.exe 0x000007fefd7c0000 GDI32.dll OK: module.444.173c5700.7fefd7c0000.dll

0xfffffa80011c5700 lsass.exe 0x000007fefc270000 DNSAPI.dll OK: module.444.173c5700.7fefc270000.dll

0xfffffa80011c5700 lsass.exe 0x000007fefc5d0000 Secur32.dll OK: module.444.173c5700.7fefc5d0000.dll

...

I 如果提取失败,就像上面提到的几个DLL一样,这可能意味着该DLL中的一些内存页不是内存常驻的(由于分页)。特别是,如果包含PE头和PE节映射的第一页不可用,这将是一个问题。在这些情况下,你仍然可以使用vaddump命令提取内存段,但你需要手动重建PE头并修复节(如果你计划在IDA Pro中进行分析),如使用Volatility恢复CoreFlood二进制文件中所述。

要转储一个不在DLL列表中的PE文件(例如,由于代码注入或恶意解除链接),只需指定进程内存中PE的基础地址::

$ python vol.py --profile=Win7SP0x86 -f win7.dmp dlldump --pid=492 -D out --base=0x00680000

如果你想要转储的DLL位于隐藏进程中,你也可以指定_EPROCESS的偏移量:

$ python vol.py --profile=Win7SP0x86 -f win7.dmp dlldump -o 0x3e3f64e8 -D out --base=0x00680000

handles¶

要显示进程中的打开句柄,使用handles命令。这适用于文件、注册表键、互斥锁、命名管道、事件、窗口站、桌面、线程以及所有其他类型的可安全执行对象。从2.1版本开始,输出包括每个对象的句柄值和授予的访问权限。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 handles

Volatility Foundation Volatility Framework 2.4

Offset(V) Pid Handle Access Type Details

------------------ ------ ------------------ ------------------ ---------------- -------

0xfffffa80004b09e0 4 0x4 0x1fffff Process System(4)

0xfffff8a0000821a0 4 0x10 0x2001f Key MACHINE\SYSTEM\CONTROLSET001\CONTROL\PRODUCTOPTIONS

0xfffff8a00007e040 4 0x14 0xf003f Key MACHINE\SYSTEM\CONTROLSET001\CONTROL\SESSION MANAGER\MEMORY MANAGEMENT\PREFETCHPARAMETERS

0xfffff8a000081fa0 4 0x18 0x2001f Key MACHINE\SYSTEM\SETUP

0xfffffa8000546990 4 0x1c 0x1f0001 ALPC Port PowerMonitorPort

0xfffffa800054d070 4 0x20 0x1f0001 ALPC Port PowerPort

0xfffff8a0000676a0 4 0x24 0x20019 Key MACHINE\HARDWARE\DESCRIPTION\SYSTEM\MULTIFUNCTIONADAPTER

0xfffffa8000625460 4 0x28 0x1fffff Thread TID 160 PID 4

0xfffff8a00007f400 4 0x2c 0xf003f Key MACHINE\SYSTEM\CONTROLSET001

0xfffff8a00007f200 4 0x30 0xf003f Key MACHINE\SYSTEM\CONTROLSET001\ENUM

0xfffff8a000080d10 4 0x34 0xf003f Key MACHINE\SYSTEM\CONTROLSET001\CONTROL\CLASS

0xfffff8a00007f500 4 0x38 0xf003f Key MACHINE\SYSTEM\CONTROLSET001\SERVICES

0xfffff8a0001cd990 4 0x3c 0xe Token

0xfffff8a00007bfa0 4 0x40 0x20019 Key MACHINE\SYSTEM\CONTROLSET001\CONTROL\WMI\SECURITY

0xfffffa8000cd52b0 4 0x44 0x120116 File \Device\Mup

0xfffffa8000ce97f0 4 0x48 0x2a Process smss.exe(208)

0xfffffa8000df16f0 4 0x4c 0x120089 File \Device\HarddiskVolume2\Windows\System32\en-US\win32k.sys.mui

0xfffffa8000de37f0 4 0x50 0x12019f File \Device\clfsTxfLog

0xfffff8a000952fa0 4 0x54 0x2001f Key MACHINE\SYSTEM\CONTROLSET001\CONTROL\VIDEO\{6A8FC9DC-A76B-47FC-A703-17800182E1CE}\0000\VOLATILESETTINGS

0xfffffa800078da20 4 0x58 0x12019f File \Device\Tcp

0xfffff8a002e17610 4 0x5c 0x9 Key MACHINE\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS

0xfffff8a0008f7b00 4 0x60 0x10 Key MACHINE\SYSTEM\CONTROLSET001\CONTROL\LSA

0xfffffa8000da2870 4 0x64 0x100001 File \Device\KsecDD

0xfffffa8000da3040 4 0x68 0x0 Thread TID 228 PID 4

...

你可以通过指定--pid=PID或_EPROCESS结构的物理偏移量--physical-offset=OFFSET来显示特定进程的句柄。你也可以使用-t或--object-type=OBJECTTYPE按对象类型进行过滤。例如,要仅显示进程ID为600的进程对象的句柄,可以这样做:

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 handles -p 296 -t Process

Volatility Foundation Volatility Framework 2.4

Offset(V) Pid Handle Access Type Details

------------------ ------ ------------------ ------------------ ---------------- -------

0xfffffa8000c92300 296 0x54 0x1fffff Process wininit.exe(332)

0xfffffa8000c5eb30 296 0xc4 0x1fffff Process services.exe(428)

0xfffffa80011c5700 296 0xd4 0x1fffff Process lsass.exe(444)

0xfffffa8000ea31b0 296 0xe4 0x1fffff Process lsm.exe(452)

0xfffffa8000c64840 296 0x140 0x1fffff Process svchost.exe(348)

0xfffffa8001296b30 296 0x150 0x1fffff Process svchost.exe(568)

0xfffffa80012c3620 296 0x18c 0x1fffff Process svchost.exe(628)

0xfffffa8001325950 296 0x1dc 0x1fffff Process sppsvc.exe(816)

...

对象类型可以是WinDbg命令“object ObjectTypes”打印出的任何名称(详见枚举对象类型了解更多详情)。

在某些情况下,详细信息列可能是空白的(例如,如果对象没有名称)。默认情况下,你会看到命名和未命名的对象。然而,如果你想隐藏不那么有意义的结果,只显示命名对象,可以使用--silent参数给这个插件。

getsids¶

要查看与进程关联的SID(安全标识符),请使用getsids命令。这可以帮助你识别那些恶意提升权限的进程以及属于特定用户的进程。

有关更多信息,请参考BDG的将进程链接到用户。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 getsids

Volatility Foundation Volatility Framework 2.4

System (4): S-1-5-18 (Local System)

System (4): S-1-5-32-544 (Administrators)

System (4): S-1-1-0 (Everyone)

System (4): S-1-5-11 (Authenticated Users)

System (4): S-1-16-16384 (System Mandatory Level)

smss.exe (208): S-1-5-18 (Local System)

smss.exe (208): S-1-5-32-544 (Administrators)

smss.exe (208): S-1-1-0 (Everyone)

smss.exe (208): S-1-5-11 (Authenticated Users)

smss.exe (208): S-1-16-16384 (System Mandatory Level)

[snip]

cmdscan¶

cmdscan插件在XP/2003/Vista/2008的csrss.exe进程和Windows 7的conhost.exe进程的内存中搜索通过控制台shell(cmd.exe)输入的命令。这是你可以使用的最强大的命令之一,用于了解攻击者在受害者系统上的行为,无论他们是通过网络RDP会话打开cmd.exe,还是通过网络后门代理输入/输出到命令shell。

这个插件通过寻找一个已知的常量值(MaxHistory)并应用合理性检查来找到被称为COMMAND_HISTORY的结构。需要注意的是,MaxHistory值可以通过在cmd.exe窗口左上角右键点击并进入属性来更改。对于特定用户打开的所有控制台,也可以通过修改注册表键HKCU\Console\HistoryBufferSize来更改这个值。Windows系统的默认值是50,意味着保存最近50条命令。如果需要,你可以使用--max_history=NUMBER参数来调整它。

这个插件使用的结构不是公开的(即Microsoft不为它们提供PDBs),因此它们在WinDBG或其他任何取证框架中都不可用。这些结构是由Michael Ligh从conhost.exe和winsrv.dll二进制文件中逆向工程得到的。

除了输入到shell的命令,这个插件还显示:

- 控制台宿主进程的名称(csrss.exe或conhost.exe)

- 使用控制台的应用程序的名称(任何使用cmd.exe的进程)

- 命令历史缓冲区的位置,包括当前缓冲区计数、最后添加的命令和最后显示的命令

- 应用程序进程句柄

由于这个插件使用的扫描技术,它有能力找到活动和已关闭控制台的命令。

$ python vol.py -f VistaSP2x64.vmem --profile=VistaSP2x64 cmdscan

Volatility Foundation Volatility Framework 2.4

**************************************************

CommandProcess: csrss.exe Pid: 528

CommandHistory: 0x135ec00 Application: cmd.exe Flags: Allocated, Reset

CommandCount: 18 LastAdded: 17 LastDisplayed: 17

FirstCommand: 0 CommandCountMax: 50

ProcessHandle: 0x330

Cmd #0 @ 0x135ef10: cd \

Cmd #1 @ 0x135ef50: cd de

Cmd #2 @ 0x135ef70: cd PerfLogs

Cmd #3 @ 0x135ef90: cd ..

Cmd #4 @ 0x5c78b90: cd "Program Files"

Cmd #5 @ 0x135fae0: cd "Debugging Tools for Windows (x64)"

Cmd #6 @ 0x135efb0: livekd -w

Cmd #7 @ 0x135f010: windbg

Cmd #8 @ 0x135efd0: cd \

Cmd #9 @ 0x135fd20: rundll32 c:\apphelp.dll,ExportFunc

Cmd #10 @ 0x5c8bdb0: rundll32 c:\windows_apphelp.dll,ExportFunc

Cmd #11 @ 0x5c8be10: rundll32 c:\windows_apphelp.dll

Cmd #12 @ 0x135ee30: rundll32 c:\windows_apphelp.dll,Test

Cmd #13 @ 0x135fd70: cd "Program Files"

Cmd #14 @ 0x5c8b9e0: dir

Cmd #15 @ 0x5c8be60: cd "Debugging Tools for Windows (x64)"

Cmd #16 @ 0x5c8ba00: dir

Cmd #17 @ 0x135eff0: livekd -w

[snip]

有关背景信息,请参阅Richard Stevens和Eoghan Casey的从物理内存提取Windows命令行详细信息。

consoles¶

类似于cmdscan(#cmdscan),consoles插件查找攻击者在cmd.exe中输入或通过后门执行的命令。然而,与扫描COMMAND_HISTORY不同,这个插件扫描CONSOLE_INFORMATION。这个插件的主要优势在于,它不仅打印出攻击者输入的命令,还收集整个屏幕缓冲区(输入和输出)。例如,你不仅会看到“dir”,还会看到攻击者看到的确切内容,包括“dir”命令列出的所有文件和目录。

此外,这个插件还打印以下信息:

- 原始控制台窗口标题和当前控制台窗口标题

- 附加进程的名称和PID(如果超过一个,将遍历LIST_ENTRY来枚举所有进程)

- 与执行的命令相关的任何别名。例如,攻击者可以注册一个别名,使得输入“hello”实际上执行的是“cd system”

- cmd.exe控制台的屏幕坐标

以下是consoles命令的一个示例。在下面的例子中,你会注意到一些有趣的事情。取证者似乎失去了理智,找不到用于转储内存的dd.exe工具。在近20次拼写错误之后,他终于找到了这个工具并使用了它。

$ python vol.py -f xp-laptop-2005-07-04-1430.img consoles

Volatility Foundation Volatility Framework 2.4

[csrss.exe @ 0x821c11a8 pid 456 console @ 0x4e23b0]

OriginalTitle: '%SystemRoot%\\system32\\cmd.exe'

Title: 'C:\\WINDOWS\\system32\\cmd.exe - dd if=\\\\.\\PhysicalMemory of=c:\\xp-2005-07-04-1430.img conv=noerror'

HistoryBufferCount: 2

HistoryBufferMax: 4

CommandHistorySize: 50

[history @ 0x4e4008]

CommandCount: 0

CommandCountMax: 50

Application: 'dd.exe'

[history @ 0x4e4d88]

CommandCount: 20

CommandCountMax: 50

Application: 'cmd.exe'

Cmd #0 @ 0x4e1f90: 'dd'

Cmd #1 @ 0x4e2cb8: 'cd\\'

Cmd #2 @ 0x4e2d18: 'dr'

Cmd #3 @ 0x4e2d28: 'ee:'

Cmd #4 @ 0x4e2d38: 'e;'

Cmd #5 @ 0x4e2d48: 'e:'

Cmd #6 @ 0x4e2d58: 'dr'

Cmd #7 @ 0x4e2d68: 'd;'

Cmd #8 @ 0x4e2d78: 'd:'

Cmd #9 @ 0x4e2d88: 'dr'

Cmd #10 @ 0x4e2d98: 'ls'

Cmd #11 @ 0x4e2da8: 'cd Docu'

Cmd #12 @ 0x4e2dc0: 'cd Documents and'

Cmd #13 @ 0x4e2e58: 'dr'

Cmd #14 @ 0x4e2e68: 'd:'

Cmd #15 @ 0x4e2e78: 'cd dd\\'

Cmd #16 @ 0x4e2e90: 'cd UnicodeRelease'

Cmd #17 @ 0x4e2ec0: 'dr'

Cmd #18 @ 0x4e2ed0: 'dd '

Cmd #19 @ 0x4e4100: 'dd if=\\\\.\\PhysicalMemory of=c:\\xp-2005-07-04-1430.img conv=noerror'

[screen @ 0x4e2460 X:80 Y:300]

Output: Microsoft Windows XP [Version 5.1.2600]

Output: (C) Copyright 1985-2001 Microsoft Corp.

Output:

Output: C:\Documents and Settings\Sarah>dd

Output: 'dd' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: C:\Documents and Settings\Sarah>cd\

Output:

Output: C:\>dr

Output: 'dr' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: C:\>ee:

Output: 'ee:' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: C:\>e;

Output: 'e' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: C:\>e:

Output: The system cannot find the drive specified.

Output:

Output: C:\>dr

Output: 'dr' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: C:\>d;

Output: 'd' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: C:\>d:

Output:

Output: D:\>dr

Output: 'dr' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: D:\>dr

Output: 'dr' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: D:\>ls

Output: 'ls' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: D:\>cd Docu

Output: The system cannot find the path specified.

Output:

Output: D:\>cd Documents and

Output: The system cannot find the path specified.

Output:

Output: D:\>dr

Output: 'dr' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: D:\>d:

Output:

Output: D:\>cd dd\

Output:

Output: D:\dd>

Output: D:\dd>cd UnicodeRelease

Output:

Output: D:\dd\UnicodeRelease>dr

Output: 'dr' is not recognized as an internal or external command,

Output: operable program or batch file.

Output:

Output: D:\dd\UnicodeRelease>dd

Output:

Output: 0+0 records in

Output: 0+0 records out

Output: ^C

Output: D:\dd\UnicodeRelease>dd if=\\.\PhysicalMemory of=c:\xp-2005-07-04-1430.img conv=

Output: noerror

Output: Forensic Acquisition Utilities, 1, 0, 0, 1035

Output: dd, 3, 16, 2, 1035

Output: Copyright (C) 2002-2004 George M. Garner Jr.

Output:

Output: Command Line: dd if=\\.\PhysicalMemory of=c:\xp-2005-07-04-1430.img conv=noerror

Output:

Output: Based on original version developed by Paul Rubin, David MacKenzie, and Stuart K

Output: emp

Output: Microsoft Windows: Version 5.1 (Build 2600.Professional Service Pack 2)

Output:

Output: 04/07/2005 18:30:32 (UTC)

Output: 04/07/2005 14:30:32 (local time)

Output:

Output: Current User: SPLATITUDE\Sarah

Output:

Output: Total physical memory reported: 523676 KB

Output: Copying physical memory...

Output: Physical memory in the range 0x00004000-0x00004000 could not be read.

privs¶

这个插件显示了哪些进程特权存在、已启用以及默认启用。你可以传递--silent标志来仅显示进程明确启用的特权(即那些不是默认启用但当前已启用的)。--regex=REGEX参数可以用来过滤特定的特权名称。

$ python vol.py -f win7_trial_64bit.raw privs --profile=Win7SP0x64

Volatility Foundation Volatility Framework 2.3_alpha

Pid Process Value Privilege Attributes Description

-------- ---------------- ------ ------------------------------------ ------------------------ -----------

4 System 2 SeCreateTokenPrivilege Present Create a token object

4 System 3 SeAssignPrimaryTokenPrivilege Present Replace a process-level token

4 System 4 SeLockMemoryPrivilege Present,Enabled,Default Lock pages in memory

4 System 5 SeIncreaseQuotaPrivilege Present Increase quotas

4 System 6 SeMachineAccountPrivilege Add workstations to the domain

4 System 7 SeTcbPrivilege Present,Enabled,Default Act as part of the operating system

4 System 8 SeSecurityPrivilege Present Manage auditing and security log

4 System 9 SeTakeOwnershipPrivilege Present Take ownership of files/objects

4 System 10 SeLoadDriverPrivilege Present Load and unload device drivers

4 System 11 SeSystemProfilePrivilege Present,Enabled,Default Profile system performance

4 System 12 SeSystemtimePrivilege Present Change the system time

4 System 13 SeProfileSingleProcessPrivilege Present,Enabled,Default Profile a single process

4 System 14 SeIncreaseBasePriorityPrivilege Present,Enabled,Default Increase scheduling priority

4 System 15 SeCreatePagefilePrivilege Present,Enabled,Default Create a pagefile

4 System 16 SeCreatePermanentPrivilege Present,Enabled,Default Create permanent shared objects

.....

envars¶

要显示进程的环境变量,请使用envars插件。通常,它会显示已安装的CPU数量和硬件架构(尽管KDBG扫描的输出是一个更可靠的信息源),进程的当前目录、临时目录、会话名称、计算机名称、用户名以及其他各种有趣的信息。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 envars

Volatility Foundation Volatility Framework 2.4

Pid Process Block Variable Value

-------- -------------------- ------------------ ------------------------------ -----

296 csrss.exe 0x00000000003d1320 ComSpec C:\Windows\system32\cmd.exe

296 csrss.exe 0x00000000003d1320 FP_NO_HOST_CHECK NO

296 csrss.exe 0x00000000003d1320 NUMBER_OF_PROCESSORS 1

296 csrss.exe 0x00000000003d1320 OS Windows_NT

296 csrss.exe 0x00000000003d1320 Path C:\Windows\system32;C:\Windows;C:\Windows\System32\Wbem;C:\Windows\System32\WindowsPowerShell\v1.0\

296 csrss.exe 0x00000000003d1320 PATHEXT .COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH;.MSC

296 csrss.exe 0x00000000003d1320 PROCESSOR_ARCHITECTURE AMD64

296 csrss.exe 0x00000000003d1320 PROCESSOR_IDENTIFIER Intel64 Family 6 Model 2 Stepping 3, GenuineIntel

296 csrss.exe 0x00000000003d1320 PROCESSOR_LEVEL 6

296 csrss.exe 0x00000000003d1320 PROCESSOR_REVISION 0203

296 csrss.exe 0x00000000003d1320 PSModulePath C:\Windows\system32\WindowsPowerShell\v1.0\Modules\

296 csrss.exe 0x00000000003d1320 SystemDrive C:

296 csrss.exe 0x00000000003d1320 SystemRoot C:\Windows

296 csrss.exe 0x00000000003d1320 TEMP C:\Windows\TEMP

296 csrss.exe 0x00000000003d1320 TMP C:\Windows\TEMP

296 csrss.exe 0x00000000003d1320 USERNAME SYSTEM

296 csrss.exe 0x00000000003d1320 windir C:\Windows

verinfo¶

要显示嵌入在PE文件中的版本信息,请使用verinfo命令。并非所有PE文件都有版本信息,而且许多恶意软件作者会伪造版本信息以包含虚假数据,尽管如此,这个命令在识别二进制文件和与其他文件建立关联方面仍然非常有用。

这个插件目前只支持从进程可执行文件和DLL中打印版本信息,但将来会扩展以包括内核模块。如果你想按模块名称进行过滤,可以使用--regex=REGEX和/或--ignore-case选项。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 verinfo

Volatility Foundation Volatility Framework 2.4

\SystemRoot\System32\smss.exe

C:\Windows\SYSTEM32\ntdll.dll

C:\Windows\system32\csrss.exe

File version : 6.1.7600.16385

Product version : 6.1.7600.16385

Flags :

OS : Windows NT

File Type : Application

File Date :

CompanyName : Microsoft Corporation

FileDescription : Client Server Runtime Process

FileVersion : 6.1.7600.16385 (win7_rtm.090713-1255)

InternalName : CSRSS.Exe

LegalCopyright : \xa9 Microsoft Corporation. All rights reserved.

OriginalFilename : CSRSS.Exe

ProductName : Microsoft\xae Windows\xae Operating System

ProductVersion : 6.1.7600.16385

[snip]

enumfunc¶

这个插件枚举进程、DLL和内核驱动程序中的导入和导出函数。具体来说,它处理按名称或序号导入的函数、按名称或序号导出的函数以及转发导出。在大多数情况下,输出会非常详细(仅ntdll、msvcrt和kernel32导出的函数就可能达到1000+)。因此,你可以通过命令行选项(如下所示)过滤标准来减少输出的详细程度,或者你可以查看enumfunc.py中的代码,将其作为如何在你自己的插件中使用IAT(导入地址表)和EAT(导出地址表)解析API函数的示例。例如,apihooks插件利用导入和导出API来在检查钩子时在内存中查找函数。

还要注意,这个插件位于contrib目录中,所以你可以通过--plugins参数传递它,如下所示:

$ python vol.py --plugins=contrib/plugins/ -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 enumfunc -h

....

-s, --scan Scan for objects

-P, --process-only Process only

-K, --kernel-only Kernel only

-I, --import-only Imports only

-E, --export-only Exports only

要使用池扫描器来查找进程和内核驱动程序,而不是遍历链接列表,可以使用-s选项。这在你尝试枚举隐藏进程或驱动程序中的函数时非常有用。以下是剩余命令行选项的一个示例。

要显示进程内存中的导出函数,请使用-P和-E选项,如下所示:

$ python vol.py --plugins=contrib/plugins/ -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 enumfunc -P -E

Process Type Module Ordinal Address Name

lsass.exe Export ADVAPI32.dll 1133 0x000007fefd11dd34 CreateWellKnownSid

lsass.exe Export ADVAPI32.dll 1134 0x000007fefd17a460 CredBackupCredentials

lsass.exe Export ADVAPI32.dll 1135 0x000007fefd170590 CredDeleteA

lsass.exe Export ADVAPI32.dll 1136 0x000007fefd1704d0 CredDeleteW

lsass.exe Export ADVAPI32.dll 1137 0x000007fefd17a310 CredEncryptAndMarshalBinaryBlob

lsass.exe Export ADVAPI32.dll 1138 0x000007fefd17d080 CredEnumerateA

lsass.exe Export ADVAPI32.dll 1139 0x000007fefd17cf50 CredEnumerateW

lsass.exe Export ADVAPI32.dll 1140 0x000007fefd17ca00 CredFindBestCredentialA

lsass.exe Export ADVAPI32.dll 1141 0x000007fefd17c8f0 CredFindBestCredentialW

lsass.exe Export ADVAPI32.dll 1142 0x000007fefd130c10 CredFree

lsass.exe Export ADVAPI32.dll 1143 0x000007fefd1630f0 CredGetSessionTypes

lsass.exe Export ADVAPI32.dll 1144 0x000007fefd1703d0 CredGetTargetInfoA

[snip]

要显示内核内存中的导入函数,请使用-K和-I选项,如下所示:

$ python vol.py --plugins=contrib/plugins/ -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 enumfunc -K -I

Volatility Foundation Volatility Framework 2.4

Process Type Module Ordinal Address Name

<KERNEL> Import VIDEOPRT.SYS 583 0xfffff80002acc320 ntoskrnl.exeIoRegisterPlugPlayNotification

<KERNEL> Import VIDEOPRT.SYS 1325 0xfffff800029f9f30 ntoskrnl.exeRtlAppendStringToString

<KERNEL> Import VIDEOPRT.SYS 509 0xfffff800026d06e0 ntoskrnl.exeIoGetAttachedDevice

<KERNEL> Import VIDEOPRT.SYS 443 0xfffff800028f7ec0 ntoskrnl.exeIoBuildSynchronousFsdRequest

<KERNEL> Import VIDEOPRT.SYS 1466 0xfffff80002699300 ntoskrnl.exeRtlInitUnicodeString

<KERNEL> Import VIDEOPRT.SYS 759 0xfffff80002697be0 ntoskrnl.exeKeInitializeEvent

<KERNEL> Import VIDEOPRT.SYS 1461 0xfffff8000265e8a0 ntoskrnl.exeRtlInitAnsiString

<KERNEL> Import VIDEOPRT.SYS 1966 0xfffff80002685060 ntoskrnl.exeZwSetValueKey

<KERNEL> Import VIDEOPRT.SYS 840 0xfffff80002699440 ntoskrnl.exeKeReleaseSpinLock

<KERNEL> Import VIDEOPRT.SYS 1190 0xfffff800027a98b0 ntoskrnl.exePoRequestPowerIrp

<KERNEL> Import VIDEOPRT.SYS 158 0xfffff800026840f0 ntoskrnl.exeExInterlockedInsertTailList

<KERNEL> Import VIDEOPRT.SYS 1810 0xfffff80002684640 ntoskrnl.exeZwClose

[snip]

进程内存¶

memmap¶

memmap命令向你展示了特定进程DTB(或者如果你在空闲或系统进程上使用这个插件,则是内核DTB)中哪些页面是内存常驻的。它会显示页面的虚拟地址、相应的物理偏移量以及页面的大小。这个插件生成的映射信息来自于底层地址空间的get_available_addresses方法。

从2.1版本开始,新的列DumpFileOffset帮助你将memmap的输出与[memdump](#memdump)插件产生的转储文件进行关联。例如,根据下面的输出,系统进程内存中虚拟地址0x0000000000058000的页面可以在win7_trial_64bit.raw文件的偏移量0x00000000162ed000处找到。在使用[memdump](#memdump)将系统进程的可寻址内存提取到一个单独的文件后,你可以在偏移量0x8000处找到这个页面。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 memmap -p 4

Volatility Foundation Volatility Framework 2.4

System pid: 4

Virtual Physical Size DumpFileOffset

------------------ ------------------ ------------------ ------------------

0x0000000000050000 0x0000000000cbc000 0x1000 0x0

0x0000000000051000 0x0000000015ec6000 0x1000 0x1000

0x0000000000052000 0x000000000f5e7000 0x1000 0x2000

0x0000000000053000 0x0000000005e28000 0x1000 0x3000

0x0000000000054000 0x0000000008b29000 0x1000 0x4000

0x0000000000055000 0x00000000155b8000 0x1000 0x5000

0x0000000000056000 0x000000000926e000 0x1000 0x6000

0x0000000000057000 0x0000000002dac000 0x1000 0x7000

0x0000000000058000 0x00000000162ed000 0x1000 0x8000

[snip]

memdump¶

要将进程中的所有内存常驻页面提取到一个单独的文件中(详见memmap),使用memdump命令。通过-D或--dump-dir=DIR提供输出目录。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 memdump -p 4 -D dump/

Volatility Foundation Volatility Framework 2.4

************************************************************************

Writing System [ 4] to 4.dmp

$ ls -alh dump/4.dmp

-rw-r--r-- 1 Michael staff 111M Jun 24 15:47 dump/4.dmp

为了结束我们在memmap讨论中开始的演示,我们现在应该能够对映射和提取页面之间的关系做出断言:

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 volshell

Volatility Foundation Volatility Framework 2.4

Current context: process System, pid=4, ppid=0 DTB=0x187000

Welcome to volshell Current memory image is:

file:///Users/Michael/Desktop/win7_trial_64bit.raw

To get help, type 'hh()'

>>> PAGE_SIZE = 0x1000

>>> assert addrspace().read(0x0000000000058000, PAGE_SIZE) == \

... addrspace().base.read(0x00000000162ed000, PAGE_SIZE) == \

... open("dump/4.dmp", "rb").read()[0x8000:0x8000 + PAGE_SIZE]

>>>

procdump¶

要转储进程的可执行文件,使用procdump命令。可以选择传递--unsafe或-u标志来绕过解析PE头时使用的某些合理性检查。一些恶意软件会故意伪造PE头中的尺寸字段,使得内存转储工具失败。

使用--memory选项来包含未对齐到页面的PE节之间的空闲空间。如果不使用--memory,你将得到一个更接近磁盘上文件的文件,即在节扩展之前的状态。

更多信息,请参阅Andreas Schuster的四部分系列文章重建二进制文件。另外,也可以查看impscan来帮助重建二进制文件的导入地址表。

$ python vol.py -f win7_trial_64bit.raw --profile=Win7SP0x64 procdump -D dump/ -p 296

Volatility Foundation Volatility Framework 2.4

************************************************************************

Dumping csrss.exe, pid: 296 output: executable.296.exe

$ file dump/executable.296.exe

dump/executable.296.exe: PE32+ executable for MS Windows (native) Mono/.Net assembly

vadinfo¶

vadinfo命令显示了关于进程的VAD(虚拟地址描述符)节点的扩展信息。具体来说,它会显示:

- 内核内存中MMVAD(内存管理虚拟地址描述符)结构的地址

- MMVAD结构相关的进程内存中的起始和结束虚拟地址

- VAD标签

- VAD标志、控制标志等

- 映射的内存文件的名称(如果存在)

- 内存保护常量(权限)。请注意,原始保护和当前保护之间存在差异。原始保护是从VirtualAlloc的flProtect参数派生的。例如,你可以使用保护PAGE_NOACCESS(原始保护)来保留内存(MEM_RESERVE)。稍后,你可以再次调用VirtualAlloc来提交(MEM_COMMIT)并指定PAGE_READWRITE(成为当前保护)。

vadinfo命令仅显示原始保护。因此,即使你在这里看到PAGE_NOACCESS,并不意味着该区域的代码不能被读取、写入或执行。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 vadinfo -p 296

Volatility Foundation Volatility Framework 2.4

************************************************************************

Pid: 296

VAD node @ 0xfffffa8000c00620 Start 0x000000007f0e0000 End 0x000000007ffdffff Tag VadS

Flags: PrivateMemory: 1, Protection: 1

Protection: PAGE_READONLY

Vad Type: VadNone

[snip]

VAD node @ 0xfffffa8000c04ce0 Start 0x000007fefcd00000 End 0x000007fefcd10fff Tag Vad

Flags: CommitCharge: 2, Protection: 7, VadType: 2

Protection: PAGE_EXECUTE_WRITECOPY

Vad Type: VadImageMap

ControlArea @fffffa8000c04d70 Segment fffff8a000c45c10

Dereference list: Flink 00000000, Blink 00000000

NumberOfSectionReferences: 0 NumberOfPfnReferences: 13

NumberOfMappedViews: 2 NumberOfUserReferences: 2

WaitingForDeletion Event: 00000000

Control Flags: Accessed: 1, File: 1, Image: 1

FileObject @fffffa8000c074d0, Name: \Windows\System32\basesrv.dll

First prototype PTE: fffff8a000c45c58 Last contiguous PTE: fffffffffffffffc

Flags2: Inherit: 1

关于VAD的更多信息,请参阅BDG的The VAD Tree: A Process-Eye View of Physical Memory。

vadwalk¶

要查看进程的VAD节点的表格形式,使用vadwalk命令。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 vadwalk -p 296

Volatility Foundation Volatility Framework 2.4

************************************************************************

Pid: 296

Address Parent Left Right Start End Tag

------------------ ------------------ ------------------ ------------------ ------------------ ------------------ ----

0xfffffa8000c00620 0x0000000000000000 0xfffffa8000deaa40 0xfffffa8000c043d0 0x000000007f0e0000 0x000000007ffdffff VadS

0xfffffa8000deaa40 0xfffffa8000c00620 0xfffffa8000bc4660 0xfffffa80011b8d80 0x0000000000ae0000 0x0000000000b1ffff VadS

0xfffffa8000bc4660 0xfffffa8000deaa40 0xfffffa8000c04260 0xfffffa8000c91010 0x00000000004d0000 0x0000000000650fff Vadm

0xfffffa8000c04260 0xfffffa8000bc4660 0xfffffa8000c82010 0xfffffa80012acce0 0x00000000002a0000 0x000000000039ffff VadS

0xfffffa8000c82010 0xfffffa8000c04260 0xfffffa8000cbce80 0xfffffa8000c00330 0x00000000001f0000 0x00000000001f0fff Vadm

0xfffffa8000cbce80 0xfffffa8000c82010 0xfffffa8000bc4790 0xfffffa8000d9bb80 0x0000000000180000 0x0000000000181fff Vad

0xfffffa8000bc4790 0xfffffa8000cbce80 0xfffffa8000c00380 0xfffffa8000e673a0 0x0000000000100000 0x0000000000166fff Vad

0xfffffa8000c00380 0xfffffa8000bc4790 0x0000000000000000 0x0000000000000000 0x0000000000000000 0x00000000000fffff VadS

[snip]

vadtree¶

要以可视化树状形式显示VAD节点,请使用vadtree命令。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 vadtree -p 296

Volatility Foundation Volatility Framework 2.4

************************************************************************

Pid: 296

0x000000007f0e0000 - 0x000000007ffdffff

0x0000000000ae0000 - 0x0000000000b1ffff

0x00000000004d0000 - 0x0000000000650fff

0x00000000002a0000 - 0x000000000039ffff

0x00000000001f0000 - 0x00000000001f0fff

0x0000000000180000 - 0x0000000000181fff

0x0000000000100000 - 0x0000000000166fff

0x0000000000000000 - 0x00000000000fffff

0x0000000000170000 - 0x0000000000170fff

0x00000000001a0000 - 0x00000000001a1fff

0x0000000000190000 - 0x0000000000190fff

0x00000000001b0000 - 0x00000000001effff

0x0000000000240000 - 0x000000000024ffff

0x0000000000210000 - 0x0000000000216fff

0x0000000000200000 - 0x000000000020ffff

[snip]

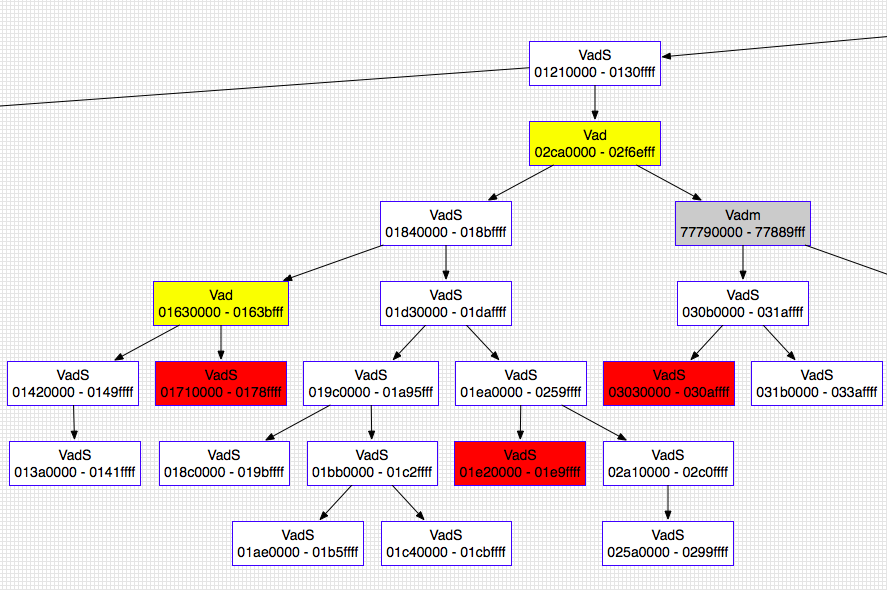

如果你想以Graphviz格式查看平衡二叉树,只需在你的命令中添加--output=dot --output-file=graph.dot。然后你可以在任何Graphviz兼容的查看器中打开graph.dot。这个插件还支持根据包含堆栈、堆、映射文件、DLL等的区域对输出进行颜色编码。下面是一个使用OmniGraffle的部分示例:

填充颜色图例:

- 红色:堆(Heaps)

- 灰色:动态链接库(DLLs)

- 绿色:堆栈(Stacks)

- 黄色:映射文件(Mapped Files)

vaddump¶

要提取VAD节点描述的页面范围,请使用vaddump命令。这与memdump类似,只是每个VAD节点所属的页面被放置在单独的文件中(根据起始和结束地址命名),而不是一个大的聚合文件。如果范围内的任何页面不是内存常驻的,它们将使用地址空间的zread()方法填充0。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 vaddump -D vads

Volatility Foundation Volatility Framework 2.4

Pid Process Start End Result

---------- -------------------- ------------------ ------------------ ------

4 System 0x0000000076d40000 0x0000000076eeafff vads/System.17fef9e0.0x0000000076d40000-0x0000000076eeafff.dmp

4 System 0x0000000000040000 0x0000000000040fff vads/System.17fef9e0.0x0000000000040000-0x0000000000040fff.dmp

4 System 0x0000000000010000 0x0000000000032fff vads/System.17fef9e0.0x0000000000010000-0x0000000000032fff.dmp

4 System 0x000000007ffe0000 0x000000007ffeffff vads/System.17fef9e0.0x000000007ffe0000-0x000000007ffeffff.dmp

4 System 0x0000000076f20000 0x000000007709ffff vads/System.17fef9e0.0x0000000076f20000-0x000000007709ffff.dmp

208 smss.exe 0x000000007efe0000 0x000000007ffdffff vads/smss.exe.176e97f0.0x000000007efe0000-0x000000007ffdffff.dmp

208 smss.exe 0x00000000003d0000 0x00000000004cffff vads/smss.exe.176e97f0.0x00000000003d0000-0x00000000004cffff.dmp

208 smss.exe 0x0000000000100000 0x0000000000100fff vads/smss.exe.176e97f0.0x0000000000100000-0x0000000000100fff.dmp

208 smss.exe 0x0000000000000000 0x00000000000fffff vads/smss.exe.176e97f0.0x0000000000000000-0x00000000000fffff.dmp

208 smss.exe 0x0000000000190000 0x000000000020ffff vads/smss.exe.176e97f0.0x0000000000190000-0x000000000020ffff.dmp

208 smss.exe 0x0000000047a90000 0x0000000047aaffff vads/smss.exe.176e97f0.0x0000000047a90000-0x0000000047aaffff.dmp

208 smss.exe 0x00000000005e0000 0x000000000065ffff vads/smss.exe.176e97f0.0x00000000005e0000-0x000000000065ffff.dmp

[snip]

$ ls -al vads/

total 123720

drwxr-xr-x 69 michaelligh staff 2346 Apr 6 13:12 .

drwxr-xr-x 37 michaelligh staff 1258 Apr 6 13:11 ..

-rw-r--r-- 1 michaelligh staff 143360 Apr 6 13:12 System.17fef9e0.0x0000000000010000-0x0000000000032fff.dmp

-rw-r--r-- 1 michaelligh staff 4096 Apr 6 13:12 System.17fef9e0.0x0000000000040000-0x0000000000040fff.dmp

-rw-r--r-- 1 michaelligh staff 1748992 Apr 6 13:12 System.17fef9e0.0x0000000076d40000-0x0000000076eeafff.dmp

-rw-r--r-- 1 michaelligh staff 1572864 Apr 6 13:12 System.17fef9e0.0x0000000076f20000-0x000000007709ffff.dmp

-rw-r--r-- 1 michaelligh staff 65536 Apr 6 13:12 System.17fef9e0.0x000000007ffe0000-0x000000007ffeffff.dmp

-rw-r--r-- 1 michaelligh staff 1048576 Apr 6 13:12 csrss.exe.176006c0.0x0000000000000000-0x00000000000fffff.dmp

-rw-r--r-- 1 michaelligh staff 421888 Apr 6 13:12 csrss.exe.176006c0.0x0000000000100000-0x0000000000166fff.dmp

-rw-r--r-- 1 michaelligh staff 4096 Apr 6 13:12 csrss.exe.176006c0.0x0000000000170000-0x0000000000170fff.dmp

-rw-r--r-- 1 michaelligh staff 8192 Apr 6 13:12 csrss.exe.176006c0.0x0000000000180000-0x0000000000181fff.dmp

[snip]

文件的命名方式如下:

ProcessName.PhysicalOffset.StartingVPN.EndingVPN.dmp

物理偏移字段(PhysicalOffset)存在的原因是为了区分具有相同名称的两个进程。

evtlogs¶

evtlogs命令从内存中提取和解析二进制事件日志。二进制事件日志可以在Windows XP和2003机器上找到,因此这个插件仅适用于这些架构。这些文件是从services.exe进程的VAD中提取的,经过解析后被转储到指定的位置。

$ python vol.py -f WinXPSP1x64.vmem --profile=WinXPSP2x64 evtlogs -D output

Volatility Foundation Volatility Framework 2.4

Parsed data sent to appevent.txt

Parsed data sent to secevent.txt

Parsed data sent to sysevent.txt

还有一个选项(--save-evt),用于转储原始事件日志以供外部工具解析:

$ python vol.py -f WinXPSP1x64.vmem --profile=WinXPSP2x64 evtlogs

--save-evt -D output

Volatility Foundation Volatility Framework 2.4

Saved raw .evt file to appevent.evt

Parsed data sent to appevent.txt

Saved raw .evt file to secevent.evt

Parsed data sent to secevent.txt

Saved raw .evt file to sysevent.evt

Parsed data sent to sysevent.txt

解析后的输出使用管道分隔符(pipe delimited),以便于导入到Excel文件中,并且“消息”(messages)由分号(semicolons)分隔:

$ cat output/secevent.txt

2012-01-17 12:01:27|secevent.evt|MACHINENAME|S-1-5-18 (Local System)|Security|612|Success|-;-;+;-;-;-;-;-;-;-;-;-;-;-;-;-;+;-;MACHINENAME$;;(0x0,0x3E7)

2012-01-17 17:06:18|secevent.evt|MACHINENAME|S-1-5-19 (NT Authority)|Security|528|Success|LOCAL SERVICE;NT AUTHORITY;(0x0,0x3E5);5;Advapi;Negotiate;;-;MACHINENAME$(0x0,0x3E7);252;-;-;-

2012-01-17 17:06:18|secevent.evt|MACHINENAME|S-1-5-19 (NT Authority)|Security|576|Success|LOCAL SERVICE;NT AUTHORITY;(0x0,0x3E5);SeAuditPrivilege SeAssignPrimaryTokenPrivilege SeImpersonatePrivilege

2012-01-17 17:06:19|secevent.evt|MACHINENAME|S-1-5-20 (NT Authority)|Security|528|Success|NETWORK SERVICE;NT AUTHORITY;(0x0,0x3E4);5;Advapi;Negotiate;;-;MACHINENAME$(0x0,0x3E7);252;-;-;-

2012-01-17 17:06:19|secevent.evt|MACHINENAME|S-1-5-20 (NT Authority)|Security|576|Success|NETWORK SERVICE;NTAUTHORITY;(0x0,0x3E4);SeAuditPrivilege SeAssignPrimaryTokenPrivilege SeImpersonatePrivilege

[snip]

如果使用了--verbose标志,SID(安全标识符)也会被评估并放置在解析后的输出中,而不是默认的原始SID。这个操作需要更长的时间来运行,因为插件需要从注册表条目中计算每个服务SID和用户SID。

iehistory¶

这个插件恢复了IE历史记录index.dat缓存文件的片段。它可以找到基本的访问链接(通过FTP或HTTP)、重定向链接(--REDR)和已删除的条目(--LEAK)。它适用于任何加载并使用wininet.dll库的进程,不仅仅是Internet Explorer。通常这包括Windows资源管理器,甚至是恶意软件样本。有关更多信息,请参考如何扫描互联网缓存/历史记录和URL。

$ python vol.py -f exemplar17_1.vmem iehistory

Volatility Foundation Volatility Framework 2.4

**************************************************

Process: 1928 explorer.exe

Cache type "URL " at 0xf25100

Record length: 0x100

Location: Visited: foo@http://192.168.30.129/malware/40024.exe

Last modified: 2009-01-08 01:52:09

Last accessed: 2009-01-08 01:52:09

File Offset: 0x100, Data Offset: 0x0, Data Length: 0xa0

**************************************************

Process: 1928 explorer.exe

Cache type "URL " at 0xf25300

Record length: 0x180

Location: Visited: foo@http://www.abcjmp.com/jump1/?affiliate=mu1&subid=88037&terms=eminem&sid=Z605044303%40%40wMfNTNxkTM1EzX5QzNy81My8lM18FN4gTM2gzNzITM&a=zh5&mr=1&rc=0

Last modified: 2009-01-08 01:52:44

Last accessed: 2009-01-08 01:52:44

File Offset: 0x180, Data Offset: 0x0, Data Length: 0x108

**************************************************

.....

内核内存和对象¶

modules¶

要查看系统上加载的内核驱动程序列表,请使用modules命令。这个命令遍历由PsLoadedModuleList指向的LDR_DATA_TABLE_ENTRY结构的双向链表。类似于[pslist](#pslist)命令,它依赖于找到KDBG结构。在极少数情况下,你可能需要使用[kdbgscan](#kdbgscan)来找到最合适的KDBG结构地址,然后像这样提供给这个插件:--kdbg=ADDRESS。

然而,它无法找到隐藏/未链接的内核驱动程序,但[modscan](#modscan)插件可以满足这个需求。此外,由于这个插件使用列表遍历技术,你通常可以假设在输出中显示的模块顺序就是它们在系统上加载的顺序。例如,下面的情况,ntoskrnl.exe首先加载,然后是hal.dll等。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 modules

Volatility Foundation Volatility Framework 2.4

Offset(V) Name Base Size File

------------------ -------------------- ------------------ ------------------ ----

0xfffffa80004a11a0 ntoskrnl.exe 0xfffff8000261a000 0x5dd000 \SystemRoot\system32\ntoskrnl.exe

0xfffffa80004a10b0 hal.dll 0xfffff80002bf7000 0x49000 \SystemRoot\system32\hal.dll

0xfffffa80004a7950 kdcom.dll 0xfffff80000bb4000 0xa000 \SystemRoot\system32\kdcom.dll

0xfffffa80004a7860 mcupdate.dll 0xfffff88000c3a000 0x44000 \SystemRoot\system32\mcupdate_GenuineIntel.dll

0xfffffa80004a7780 PSHED.dll 0xfffff88000c7e000 0x14000 \SystemRoot\system32\PSHED.dll

0xfffffa80004a7690 CLFS.SYS 0xfffff88000c92000 0x5e000 \SystemRoot\system32\CLFS.SYS

0xfffffa80004a8010 CI.dll 0xfffff88000cf0000 0xc0000 \SystemRoot\system32\CI.dll

[snip]

输出显示了LDR_DATA_TABLE_ENTRY结构的偏移量,这默认是一个虚拟地址,但可以通过使用-P开关指定为物理地址,如下所示。在任何情况下,Base列都是模块在内核内存中的基址虚拟地址(你应该在这里找到PE头)。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 modules -P

Volatility Foundation Volatility Framework 2.4

Offset(P) Name Base Size File

------------------ -------------------- ------------------ ------------------ ----

0x0000000017fe01a0 ntoskrnl.exe 0xfffff8000261a000 0x5dd000 \SystemRoot\system32\ntoskrnl.exe

0x0000000017fe00b0 hal.dll 0xfffff80002bf7000 0x49000 \SystemRoot\system32\hal.dll

0x0000000017fe6950 kdcom.dll 0xfffff80000bb4000 0xa000 \SystemRoot\system32\kdcom.dll

0x0000000017fe6860 mcupdate.dll 0xfffff88000c3a000 0x44000 \SystemRoot\system32\mcupdate_GenuineIntel.dll

0x0000000017fe6780 PSHED.dll 0xfffff88000c7e000 0x14000 \SystemRoot\system32\PSHED.dll

0x0000000017fe6690 CLFS.SYS 0xfffff88000c92000 0x5e000 \SystemRoot\system32\CLFS.SYS

0x0000000017fe7010 CI.dll 0xfffff88000cf0000 0xc0000 \SystemRoot\system32\CI.dll

[snip]

modscan¶

modscan命令通过扫描物理内存中的池标记来查找LDR_DATA_TABLE_ENTRY结构。这可以捕获之前卸载的驱动程序以及被rootkits隐藏/解除链接的驱动程序。与[modules](#modules)不同,结果的顺序与驱动程序加载的顺序无关。正如你下面看到的,DumpIt.sys在最低的物理偏移量处被发现,但它可能是最后加载的驱动程序之一(因为它被用来获取内存)。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 modscan

Volatility Foundation Volatility Framework 2.4

Offset(P) Name Base Size File

------------------ -------------------- ------------------ ------------------ ----

0x00000000173b90b0 DumpIt.sys 0xfffff88003980000 0x11000 \??\C:\Windows\SysWOW64\Drivers\DumpIt.sys

0x000000001745b180 mouhid.sys 0xfffff880037e9000 0xd000 \SystemRoot\system32\DRIVERS\mouhid.sys

0x0000000017473010 lltdio.sys 0xfffff88002585000 0x15000 \SystemRoot\system32\DRIVERS\lltdio.sys

0x000000001747f010 rspndr.sys 0xfffff8800259a000 0x18000 \SystemRoot\system32\DRIVERS\rspndr.sys

0x00000000174cac40 dxg.sys 0xfffff96000440000 0x1e000 \SystemRoot\System32\drivers\dxg.sys

0x0000000017600190 monitor.sys 0xfffff8800360c000 0xe000 \SystemRoot\system32\DRIVERS\monitor.sys

0x0000000017601170 HIDPARSE.SYS 0xfffff880037de000 0x9000 \SystemRoot\system32\DRIVERS\HIDPARSE.SYS

0x0000000017604180 USBD.SYS 0xfffff880037e7000 0x2000 \SystemRoot\system32\DRIVERS\USBD.SYS

0x0000000017611d70 cdrom.sys 0xfffff88001944000 0x2a000 \SystemRoot\system32\DRIVERS\cdrom.sys

[snip]

moddump¶

要将内核驱动程序提取到文件中,请使用moddump命令。通过-D或--dump-dir=DIR提供输出目录。如果没有其他参数,所有由[modlist](#modlist)识别的驱动程序都将被转储。如果你想要特定的驱动程序,可以通过--regex=REGEX提供驱动程序名称的正则表达式或通过--base=BASE提供模块的基址。

有关更多信息,请参考BDG的插件发布:Moddump。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 moddump -D drivers/

Volatility Foundation Volatility Framework 2.4

Module Base Module Name Result

------------------ -------------------- ------

0xfffff8000261a000 ntoskrnl.exe OK: driver.fffff8000261a000.sys

0xfffff80002bf7000 hal.dll OK: driver.fffff80002bf7000.sys

0xfffff88000e5c000 intelide.sys OK: driver.fffff88000e5c000.sys

0xfffff8800349b000 mouclass.sys OK: driver.fffff8800349b000.sys

0xfffff88000f7c000 msisadrv.sys OK: driver.fffff88000f7c000.sys

0xfffff880035c3000 ndistapi.sys OK: driver.fffff880035c3000.sys

0xfffff88002c5d000 pacer.sys OK: driver.fffff88002c5d000.sys

[snip]

类似于dlldump,如果PE头的关键部分不是内存常驻的,那么重建/提取驱动程序可能会失败。此外,对于映射在不同会话中的驱动程序(如win32k.sys),目前没有办法在获取驱动程序样本时指定使用哪个会话。

ssdt¶

要列出本地(Native)和GUI SSDT(系统服务描述表)中的函数,请使用ssdt命令。这将显示SSDT中每个条目的索引、函数名称和拥有驱动程序。请注意以下几点:

-

Windows默认有4个SSDT(你可以通过KeAddSystemServiceTable添加更多),但只有两个被使用 - 一个用于NT模块中的本地函数,另一个用于win32k.sys模块中的GUI函数。

-

在内存中定位SSDT有多种方法。大多数工具通过在NT模块中查找导出的KeServiceDescriptorTable符号来实现,但这并不是Volatility的工作方式。

-

对于x86系统,Volatility扫描ETHREAD对象(参见thrdscan命令)并收集所有唯一的ETHREAD.Tcb.ServiceTable指针。这种方法更加健壮和完整,因为它可以检测到rootkits何时复制现有的SSDT并将其分配给特定线程。也请参见threads命令。

-

对于x64系统(没有ETHREAD.Tcb.ServiceTable成员),Volatility反汇编ntKeAddSystemServiceTable中的代码并找到其对KeServiceDescriptorTable和KeServiceDescriptorTableShadow符号的引用。

-

SSDT中的函数顺序和总数在不同操作系统版本之间有所不同。因此,Volatility将信息存储在一个每个配置文件(OS)的字典中,该字典是自动生成的,并使用相应系统中的ntoskrnl.exe、ntdll.dll、win32k.sys、user32.dll和gdi32.dll模块进行交叉引用。

-

有关更多信息,请参考BDG的审计系统调用表。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 ssdt

Volatility Foundation Volatility Framework 2.4

[x64] Gathering all referenced SSDTs from KeAddSystemServiceTable...

Finding appropriate address space for tables...

SSDT[0] at fffff8000268cb00 with 401 entries

Entry 0x0000: 0xfffff80002a9d190 (NtMapUserPhysicalPagesScatter) owned by ntoskrnl.exe

Entry 0x0001: 0xfffff80002983a00 (NtWaitForSingleObject) owned by ntoskrnl.exe

Entry 0x0002: 0xfffff80002683dd0 (NtCallbackReturn) owned by ntoskrnl.exe

Entry 0x0003: 0xfffff800029a6b10 (NtReadFile) owned by ntoskrnl.exe

Entry 0x0004: 0xfffff800029a4bb0 (NtDeviceIoControlFile) owned by ntoskrnl.exe

Entry 0x0005: 0xfffff8000299fee0 (NtWriteFile) owned by ntoskrnl.exe

Entry 0x0006: 0xfffff80002945dc0 (NtRemoveIoCompletion) owned by ntoskrnl.exe

Entry 0x0007: 0xfffff80002942f10 (NtReleaseSemaphore) owned by ntoskrnl.exe

Entry 0x0008: 0xfffff8000299ada0 (NtReplyWaitReceivePort) owned by ntoskrnl.exe

Entry 0x0009: 0xfffff80002a6ce20 (NtReplyPort) owned by ntoskrnl.exe

[snip]

SSDT[1] at fffff96000101c00 with 827 entries

Entry 0x1000: 0xfffff960000f5580 (NtUserGetThreadState) owned by win32k.sys

Entry 0x1001: 0xfffff960000f2630 (NtUserPeekMessage) owned by win32k.sys

Entry 0x1002: 0xfffff96000103c6c (NtUserCallOneParam) owned by win32k.sys

Entry 0x1003: 0xfffff96000111dd0 (NtUserGetKeyState) owned by win32k.sys

Entry 0x1004: 0xfffff9600010b1ac (NtUserInvalidateRect) owned by win32k.sys

Entry 0x1005: 0xfffff96000103e70 (NtUserCallNoParam) owned by win32k.sys

Entry 0x1006: 0xfffff960000fb5a0 (NtUserGetMessage) owned by win32k.sys

Entry 0x1007: 0xfffff960000dfbec (NtUserMessageCall) owned by win32k.sys

Entry 0x1008: 0xfffff960001056c4 (NtGdiBitBlt) owned by win32k.sys

Entry 0x1009: 0xfffff960001fd750 (NtGdiGetCharSet) owned by win32k.sys

要过滤所有指向ntoskrnl.exe和win32k.sys的函数,你可以在命令行上使用egrep。这将只显示被钩子(hooked)的SSDT函数。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 ssdt | egrep -v '(ntos|win32k)'

请注意,你系统上的NT模块可能是ntkrnlpa.exe或ntkrnlmp.exe - 在使用egrep之前请确认这一点,否则你可能过滤了错误的模块名称。同时要注意,这不是一种硬核技术来查找钩子,因为恶意软件可以加载一个名为win32ktesting.sys的驱动程序来绕过你的过滤器。

driverscan¶

要使用池标记扫描在物理内存中查找DRIVER_OBJECTs,请使用driverscan命令。这是另一种定位内核模块的方法,尽管并非所有内核模块都有一个关联的DRIVER_OBJECT。DRIVER_OBJECT包含28个IRP(主要功能)表,因此[driverirp](#driverirp)命令是基于driverscan使用的相同方法论。

有关更多信息,请参考Andreas Schuster的扫描驱动程序。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 driverscan

Volatility Foundation Volatility Framework 2.4

Offset(P) #Ptr #Hnd Start Size Service Key Name Driver Name

------------------ ---- ---- ------------------ ------------------ -------------------- ------------ -----------

0x00000000174c6350 3 0 0xfffff880037e9000 0xd000 mouhid mouhid \Driver\mouhid

0x0000000017660cb0 3 0 0xfffff8800259a000 0x18000 rspndr rspndr \Driver\rspndr

0x0000000017663e70 3 0 0xfffff88002585000 0x15000 lltdio lltdio \Driver\lltdio

0x0000000017691d70 3 0 0xfffff88001944000 0x2a000 cdrom cdrom \Driver\cdrom

0x0000000017692a50 3 0 0xfffff8800196e000 0x9000 Null Null \Driver\Null

0x0000000017695e70 3 0 0xfffff88001977000 0x7000 Beep Beep \Driver\Beep

0x00000000176965c0 3 0 0xfffff8800197e000 0xe000 VgaSave VgaSave \Driver\VgaSave

0x000000001769fb00 4 0 0xfffff880019c1000 0x9000 RDPCDD RDPCDD \Driver\RDPCDD

0x00000000176a1720 3 0 0xfffff880019ca000 0x9000 RDPENCDD RDPENCDD \Driver\RDPENCDD

0x00000000176a2230 3 0 0xfffff880019d3000 0x9000 RDPREFMP RDPREFMP \Driver\RDPREFMP

[snip]

filescan¶

要使用池标记扫描在物理内存中查找FILE_OBJECTs,请使用filescan命令。这将找到打开的文件,即使rootkit在磁盘上隐藏了这些文件,并且如果rootkit钩取了一些API函数来隐藏活动系统上的打开句柄。输出将显示FILE_OBJECT的物理偏移量、文件名、指向对象的指针数量、指向对象的句柄数量以及授予对象的有效权限。

有关更多信息,请参考Andreas Schuster的扫描文件对象 和 将文件对象链接到进程。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 filescan

Volatility Foundation Volatility Framework 2.4

Offset(P) #Ptr #Hnd Access Name

------------------ ------ ------ ------ ----

0x000000000126f3a0 14 0 R--r-d \Windows\System32\mswsock.dll

0x000000000126fdc0 11 0 R--r-d \Windows\System32\ssdpsrv.dll

0x000000000468f7e0 6 0 R--r-d \Windows\System32\cryptsp.dll

0x000000000468fdc0 16 0 R--r-d \Windows\System32\Apphlpdm.dll

0x00000000048223a0 1 1 ------ \Endpoint

0x0000000004822a30 16 0 R--r-d \Windows\System32\kerberos.dll

0x0000000004906070 13 0 R--r-d \Windows\System32\wbem\repdrvfs.dll

0x0000000004906580 9 0 R--r-d \Windows\SysWOW64\netprofm.dll

0x0000000004906bf0 9 0 R--r-d \Windows\System32\wbem\wmiutils.dll

0x00000000049ce8e0 2 1 R--rwd \$Extend\$ObjId

0x00000000049cedd0 1 1 R--r-d \Windows\System32\en-US\vsstrace.dll.mui

0x0000000004a71070 17 1 R--r-d \Windows\System32\en-US\pnidui.dll.mui

0x0000000004a71440 11 0 R--r-d \Windows\System32\nci.dll

0x0000000004a719c0 1 1 ------ \srvsvc

[snip]

mutantscan¶

要使用池标记扫描在物理内存中扫描KMUTANT对象,请使用mutantscan命令。默认情况下,它会显示所有对象,但你可以通过传递-s或--silent选项来仅显示命名的互斥锁。CID列包含互斥锁所有者的进程ID和线程ID(如果存在)。

有关更多信息,请参考Andreas Schuster的寻找互斥锁。

$ python -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 mutantscan --silent

Volatility Foundation Volatility Framework 2.4

Offset(P) #Ptr #Hnd Signal Thread CID Name

------------------ ---- ---- ------ ------------------ --------- ----

0x000000000f702630 2 1 1 0x0000000000000000 {A3BD3259-3E4F-428a-84C8-F0463A9D3EB5}

0x00000000102fd930 2 1 1 0x0000000000000000 Feed Arbitration Shared Memory Mutex [ User : S-1-5-21-2628989162-3383567662-1028919141-1000 ]

0x00000000104e5e60 3 2 1 0x0000000000000000 ZoneAttributeCacheCounterMutex

0x0000000010c29e40 2 1 1 0x0000000000000000 _MSFTHISTORY_LOW_

0x0000000013035080 2 1 1 0x0000000000000000 c:userstestingappdatalocalmicrosoftfeeds cache

0x000000001722dfc0 2 1 1 0x0000000000000000 c:userstestingappdataroamingmicrosoftwindowsietldcachelow

0x00000000172497f0 2 1 1 0x0000000000000000 LRIEElevationPolicyMutex

0x000000001724bfc0 3 2 1 0x0000000000000000 BrowserEmulationSharedMemoryMutex

0x000000001724f400 2 1 1 0x0000000000000000 c:userstestingappdatalocalmicrosoftwindowshistorylowhistory.ie5mshist012012022220120223

0x000000001724f4c0 4 3 1 0x0000000000000000 _SHMSFTHISTORY_

0x00000000172517c0 2 1 1 0x0000000000000000 __DDrawExclMode__

0x00000000172783a0 2 1 1 0x0000000000000000 Lowhttp://sourceforge.net/

0x00000000172db840 4 3 1 0x0000000000000000 ConnHashTable<1892>_HashTable_Mutex

0x00000000172de1d0 2 1 1 0x0000000000000000 Feeds Store Mutex S-1-5-21-2628989162-3383567662-1028919141-1000

0x00000000173b8080 2 1 1 0x0000000000000000 DDrawDriverObjectListMutex

0x00000000173bd340 2 1 0 0xfffffa8000a216d0 1652:2000 ALTTAB_RUNNING_MUTEX

0x0000000017449c40 2 1 1 0x0000000000000000 DDrawWindowListMutex

[snip]

symlinkscan¶

这个插件扫描符号链接对象并输出它们的信息。在过去,这被用来将驱动器字母(例如D:、E:、F:等)链接到真实的加密卷(例如\Device\TrueCryptVolume)。有关更多信息,请参考符号链接对象和从易失性内存中的人工制品识别已挂载的TrueCrypt卷。

$ python -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 symlinkscan

Volatility Foundation Volatility Framework 2.4

Offset(P) #Ptr #Hnd Creation time From To

------------------ ------ ------ ------------------------ -------------------- ------------------------------------------------------------

0x0000000000469780 1 0 2012-02-22 20:03:13 UMB#UMB#1...e1ba19f} \Device\00000048

0x0000000000754560 1 0 2012-02-22 20:03:15 ASYNCMAC \Device\ASYNCMAC

0x0000000000ef6cf0 2 1 2012-02-22 19:58:24 0 \BaseNamedObjects

0x00000000014b2a10 1 0 2012-02-22 20:02:10 LanmanRedirector \Device\Mup\;LanmanRedirector

0x00000000053e56f0 1 0 2012-02-22 20:03:15 SW#{eeab7...abac361} \Device\KSENUM#00000001

0x0000000005cc0770 1 0 2012-02-22 19:58:20 WanArpV6 \Device\WANARPV6

0x0000000005cc0820 1 0 2012-02-22 19:58:20 WanArp \Device\WANARP

0x0000000008ffa680 1 0 2012-02-22 19:58:24 Global \BaseNamedObjects

0x0000000009594810 1 0 2012-02-22 19:58:24 KnownDllPath C:\Windows\syswow64

0x000000000968f5f0 1 0 2012-02-22 19:58:23 KnownDllPath C:\Windows\system32

0x000000000ab24060 1 0 2012-02-22 19:58:20 Volume{3b...f6e6963} \Device\CdRom0

0x000000000ab24220 1 0 2012-02-22 19:58:21 {EE0434CC...863ACC2} \Device\NDMP2

0x000000000abd3460 1 0 2012-02-22 19:58:21 ACPI#PNP0...91405dd} \Device\00000041

0x000000000abd36f0 1 0 2012-02-22 19:58:21 {802389A0...A90C31A} \Device\NDMP3

[snip]

thrdscan¶

要使用池标记扫描在物理内存中查找ETHREAD对象,请使用thrdscan命令。由于ETHREAD包含识别其父进程的字段,你可以使用这种技术来查找隐藏的进程。其中一个用例在[psxview](Mal23#psxview)命令中有记录。此外,为了获取详细的信息,可以尝试使用[threads](#threads)插件。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 thrdscan

Volatility Foundation Volatility Framework 2.4

Offset(P) PID TID Start Address Create Time Exit Time

------------------ ------ ------ ------------------ ------------------------- -------------------------

0x0000000008df68d0 280 392 0x77943260 2012-02-22 19:08:18

0x000000000eac3850 2040 144 0x76d73260 2012-02-22 11:28:59 2012-02-22 11:29:04

0x000000000fd82590 880 1944 0x76d73260 2012-02-22 20:02:29 2012-02-22 20:02:29

0x00000000103d15f0 880 884 0x76d73260 2012-02-22 19:58:43

0x00000000103e5480 1652 1788 0xfffff8a0010ed490 2012-02-22 20:03:44

0x00000000105a3940 916 324 0x76d73260 2012-02-22 20:02:07 2012-02-22 20:02:09

0x00000000105b3560 816 824 0x76d73260 2012-02-22 19:58:42

0x00000000106d1710 916 1228 0x76d73260 2012-02-22 20:02:11

0x0000000010a349a0 816 820 0x76d73260 2012-02-22 19:58:41

0x0000000010bd1060 1892 2280 0x76d73260 2012-02-22 11:26:13

0x0000000010f24230 628 660 0x76d73260 2012-02-22 19:58:34

0x0000000010f27060 568 648 0xfffff8a0017c6650 2012-02-22 19:58:34

[snip]

dumpfiles¶

缓存是计算机科学中的一个重要概念,尤其是对于那些在操作系统研究领域花费过时间的人来说,他们对此非常熟悉。文件在被访问和使用时会被缓存在内存中,以提高系统性能。从取证的角度来看,缓存是一个宝贵的资源,因为我们能够正确地检索到正在使用的文件,而不是使用文件雕刻技术,后者并不利用文件在内存中的映射方式。文件可能不会完全映射到内存中(这也是为了性能考虑),所以缺失的部分会被零填充。从内存中转储的文件随后可以使用外部工具进行处理。

有关更多信息,请参见AAron Walter的文章:MoVP 4.4 Cache Rules Everything Around Me(mory)。

dumpfiles插件中有多个选项,例如:

-r REGEX, --regex=REGEX

Dump files matching REGEX

-i, --ignore-case Ignore case in pattern match

-o OFFSET, --offset=OFFSET

Dump files for Process with physical address OFFSET

-Q PHYSOFFSET, --physoffset=PHYSOFFSET

Dump File Object at physical address PHYSOFFSET

-D DUMP_DIR, --dump-dir=DUMP_DIR

Directory in which to dump extracted files

-S SUMMARY_FILE, --summary-file=SUMMARY_FILE

File where to store summary information

-p PID, --pid=PID Operate on these Process IDs (comma-separated)

-n, --name Include extracted filename in output file path

-u, --unsafe Relax safety constraints for more data

-F FILTER, --filter=FILTER

Filters to apply (comma-separated)

默认情况下,dumpfiles会遍历VAD并提取所有作为DataSectionObject、ImageSectionObject或SharedCacheMap映射的文件。然而,作为调查员,你可能想要进行更有针对性的搜索。你可以使用-r和-i标志来指定一个不区分大小写的正则表达式文件名。在下面的输出中,你可以看到文件是从哪里转储的(DataSectionObject、ImageSectionObject或SharedCacheMap)、_FILE_OBJECT的偏移量、包含文件的进程的PID以及磁盘上的文件路径:

$ python vol.py -f mebromi.raw dumpfiles -D output/ -r evt$ -i -S summary.txt

Volatility Foundation Volatility Framework 2.4

DataSectionObject 0x81ed6240 684 \Device\HarddiskVolume1\WINDOWS\system32\config\AppEvent.Evt

SharedCacheMap 0x81ed6240 684 \Device\HarddiskVolume1\WINDOWS\system32\config\AppEvent.Evt

DataSectionObject 0x8217beb0 684 \Device\HarddiskVolume1\WINDOWS\system32\config\SecEvent.Evt

DataSectionObject 0x8217bd78 684 \Device\HarddiskVolume1\WINDOWS\system32\config\SysEvent.Evt

SharedCacheMap 0x8217bd78 684 \Device\HarddiskVolume1\WINDOWS\system32\config\SysEvent.Evt

$ ls output/

file.684.0x81fc6ed0.vacb file.684.0x82256a48.dat file.684.0x82256e48.dat file.None.0x82339cd8.vacb

file.684.0x8217b720.vacb file.684.0x82256c50.dat file.None.0x82339c70.dat

转储的文件名格式如下:

file.[PID].[OFFSET].ext

这里的OFFSET是SharedCacheMap或_CONTROL_AREA的偏移量,而不是_FILE_OBJECT。

扩展名(EXT)可以是:

- img –

ImageSectionObject - dat -

DataSectionObject - vacb –

SharedCacheMap

你可以查看-S/--summary-file选项,以便将文件映射回其原始文件名:

{"name": "\\Device\\HarddiskVolume1\\WINDOWS\\system32\\config\\AppEvent.Evt", "ofpath": "dumpfiles/file.684.0x82256e48.dat", "pid": 684,...

你也可以使用parsesummary.py脚本来解析摘要文件的JSON输出。以下是一个使用这个脚本的例子。除了原始文件名、持有文件打开的进程的PID和大小之外,你还可以在解析后的摘要输出中看到哪些页面存在,以及哪些页面缺失并被零填充:

$ python vol.py -f grrcon.img dumpfiles --summary=grrcon_summary.json -D output/

Volatility Foundation Volatility Framework 2.4

$ python parsesummary.py grrcon_summary.json |less

[snip]

File: \Device\HarddiskVolume1\Documents and Settings\administrator\NTUSER.DAT -> output/file.4.0x82245008.vacb

PID: 4

_FILE_OBJECT offset: 0x821cd9e8

Type: SharedCacheMap

Size: 262144

Present Pages:

Offset(V): 0xde5c0000, Length: 4096

Offset(V): 0xde5c1000, Length: 4096

Offset(V): 0xde5c2000, Length: 4096

Offset(V): 0xde5c3000, Length: 4096

[snip]

Padding:

FileOffset: 0xde62e000 x 0x1000

FileOffset: 0xde62f000 x 0x1000

FileOffset: 0xde630000 x 0x1000

FileOffset: 0xde631000 x 0x1000

FileOffset: 0xde632000 x 0x1000

[snip]

或者你可以使用-n/--name选项,以便使用原始文件名转储文件。

并非每个文件都是当前活动的或在VAD中,使用-r/--regex选项时,这些文件不会被转储。对于这些文件,你可以首先扫描_FILE_OBJECT,然后使用-Q/--physoffset标志来提取文件。特殊NTFS文件是需要特别转储的文件的例子:

$ python vol.py -f mebromi.raw filescan |grep -i mft

Volatility Foundation Volatility Framework 2.4

0x02410900 3 0 RWD--- \Device\HarddiskVolume1\$Mft

0x02539e30 3 0 RWD--- \Device\HarddiskVolume1\$Mft

0x025ac868 3 0 RWD--- \Device\HarddiskVolume1\$MftMirr

$ python vol.py -f mebromi.raw dumpfiles -D output/ -Q 0x02539e30

Volatility Foundation Volatility Framework 2.4

DataSectionObject 0x02539e30 None \Device\HarddiskVolume1\$Mft

SharedCacheMap 0x02539e30 None \Device\HarddiskVolume1\$Mft

-f/--filter选项允许你指定你想要转储的文件视图(DataSectionObject、ImageSectionObject或SharedCacheMap)。例如,如果你只想看到可执行文件的状态信息,你可以指定--filter=ImageSectionObject。

unloadedmodules¶

Windows为了调试目的存储了最近卸载驱动程序的信息。这为你提供了另一种方法来确定系统上发生的事情,除了众所周知的模块和modscan插件。

$ python vol.py -f win7_trial_64bit.raw unloadedmodules --profile=Win7SP0x64

Volatility Foundation Volatility Framework 2.4

Name StartAddress EndAddress Time

-------------------- ------------------ ------------------ ----

dump_dumpfve.sys 0xfffff88001931000 0xfffff88001944000 2012-02-22 19:58:21

dump_atapi.sys 0xfffff88001928000 0xfffff88001931000 2012-02-22 19:58:21

dump_ataport.sys 0xfffff8800191c000 0xfffff88001928000 2012-02-22 19:58:21

crashdmp.sys 0xfffff8800190e000 0xfffff8800191c000 2012-02-22 19:58:21

网络¶

connections¶

要查看在内存获取时处于活动状态的TCP连接,请使用connections命令。这个命令遍历由tcpip.sys模块中的一个非导出符号指向的连接结构的单链表。

这个命令仅适用于x86和x64 Windows XP和Windows 2003 Server。

$ python vol.py -f Win2003SP2x64.vmem --profile=Win2003SP2x64 connections

Volatile Systems Volatility Framework 2.1_alpha

Offset(V) Local Address Remote Address Pid

------------------ ------------------------- ------------------------- ------

0xfffffadfe6f2e2f0 172.16.237.150:1408 72.246.25.25:80 2136

0xfffffadfe72e8080 172.16.237.150:1369 64.4.11.30:80 2136

0xfffffadfe622d010 172.16.237.150:1403 74.125.229.188:80 2136

0xfffffadfe62e09e0 172.16.237.150:1352 64.4.11.20:80 2136

0xfffffadfe6f2e630 172.16.237.150:1389 209.191.122.70:80 2136

0xfffffadfe5e7a610 172.16.237.150:1419 74.125.229.187:80 2136

0xfffffadfe7321bc0 172.16.237.150:1418 74.125.229.188:80 2136

0xfffffadfe5ea3c90 172.16.237.150:1393 216.115.98.241:80 2136

0xfffffadfe72a3a80 172.16.237.150:1391 209.191.122.70:80 2136

0xfffffadfe5ed8560 172.16.237.150:1402 74.125.229.188:80 2136

输出默认包括_TCPT_OBJECT的虚拟偏移量。可以通过-P开关获取物理偏移量。

connscan¶

要使用池标记扫描查找_TCPT_OBJECT结构,请使用connscan命令。这可以找到之前已终止的连接的残留物,以及当前活动的连接。在下面的输出中,你会注意到一些字段已被部分覆盖,但一些信息仍然是准确的。例如,最后一个条目的Pid字段是0,但所有其他字段仍然完整。因此,虽然它有时可能会发现误报,但你也能从中获得尽可能多的信息。

这个命令仅适用于x86和x64 Windows XP和Windows 2003 Server。

$ python vol.py -f Win2K3SP0x64.vmem --profile=Win2003SP2x64 connscan

Volatility Foundation Volatility Framework 2.4

Offset(P) Local Address Remote Address Pid

---------- ------------------------- ------------------------- ------

0x0ea7a610 172.16.237.150:1419 74.125.229.187:80 2136

0x0eaa3c90 172.16.237.150:1393 216.115.98.241:80 2136

0x0eaa4480 172.16.237.150:1398 216.115.98.241:80 2136

0x0ead8560 172.16.237.150:1402 74.125.229.188:80 2136

0x0ee2d010 172.16.237.150:1403 74.125.229.188:80 2136

0x0eee09e0 172.16.237.150:1352 64.4.11.20:80 2136

0x0f9f83c0 172.16.237.150:1425 98.139.240.23:80 2136

0x0f9fe010 172.16.237.150:1394 216.115.98.241:80 2136

0x0fb2e2f0 172.16.237.150:1408 72.246.25.25:80 2136

0x0fb2e630 172.16.237.150:1389 209.191.122.70:80 2136

0x0fb72730 172.16.237.150:1424 98.139.240.23:80 2136

0x0fea3a80 172.16.237.150:1391 209.191.122.70:80 2136

0x0fee8080 172.16.237.150:1369 64.4.11.30:80 2136

0x0ff21bc0 172.16.237.150:1418 74.125.229.188:80 2136

0x1019ec90 172.16.237.150:1397 216.115.98.241:80 2136

0x179099e0 172.16.237.150:1115 66.150.117.33:80 2856

0x2cdb1bf0 172.16.237.150:139 172.16.237.1:63369 4

0x339c2c00 172.16.237.150:1138 23.45.66.43:80 1332

0x39b10010 172.16.237.150:1148 172.16.237.138:139 0

sockets¶

要检测任何协议(TCP、UDP、RAW等)的监听套接字,请使用sockets命令。这个命令遍历由tcpip.sys模块中的一个非导出符号指向的套接字结构的单链表。

这个命令仅适用于x86和x64 Windows XP和Windows 2003 Server。

$ python vol.py -f Win2K3SP0x64.vmem --profile=Win2003SP2x64 sockets

Volatility Foundation Volatility Framework 2.4

Offset(V) PID Port Proto Protocol Address Create Time

------------------ ------ ------ ------ --------------- --------------- -----------

0xfffffadfe71bbda0 432 1025 6 TCP 0.0.0.0 2012-01-23 18:20:01

0xfffffadfe7350490 776 1028 17 UDP 0.0.0.0 2012-01-23 18:21:44

0xfffffadfe6281120 804 123 17 UDP 127.0.0.1 2012-06-25 12:40:55

0xfffffadfe7549010 432 500 17 UDP 0.0.0.0 2012-01-23 18:20:09

0xfffffadfe5ee8400 4 0 47 GRE 0.0.0.0 2012-02-24 18:09:07

0xfffffadfe606dc90 4 445 6 TCP 0.0.0.0 2012-01-23 18:19:38

0xfffffadfe6eef770 4 445 17 UDP 0.0.0.0 2012-01-23 18:19:38

0xfffffadfe7055210 2136 1321 17 UDP 127.0.0.1 2012-05-09 02:09:59

0xfffffadfe750c010 4 139 6 TCP 172.16.237.150 2012-06-25 12:40:55

0xfffffadfe745f610 4 138 17 UDP 172.16.237.150 2012-06-25 12:40:55

0xfffffadfe6096560 4 137 17 UDP 172.16.237.150 2012-06-25 12:40:55

0xfffffadfe7236da0 720 135 6 TCP 0.0.0.0 2012-01-23 18:19:51

0xfffffadfe755c5b0 2136 1419 6 TCP 0.0.0.0 2012-06-25 12:42:37

0xfffffadfe6f36510 2136 1418 6 TCP 0.0.0.0 2012-06-25 12:42:37

[snip]

输出默认包括_ADDRESS_OBJECT的虚拟偏移量。可以通过-P开关获取物理偏移量。

sockscan¶

要使用池标记扫描查找_ADDRESS_OBJECT结构,请使用sockscan命令。与connscan类似,这可以捕获之前套接字的残留数据和人工制品。

这个命令仅适用于x86和x64 Windows XP和Windows 2003 Server。

$ python vol.py -f Win2K3SP0x64.vmem --profile=Win2003SP2x64 sockscan

Volatility Foundation Volatility Framework 2.4

Offset(P) PID Port Proto Protocol Address Create Time

------------------ ------ ------ ------ --------------- --------------- -----------

0x0000000000608010 804 123 17 UDP 172.16.237.150 2012-05-08 22:17:44

0x000000000eae8400 4 0 47 GRE 0.0.0.0 2012-02-24 18:09:07

0x000000000eaf1240 2136 1403 6 TCP 0.0.0.0 2012-06-25 12:42:37

0x000000000ec6dc90 4 445 6 TCP 0.0.0.0 2012-01-23 18:19:38

0x000000000ec96560 4 137 17 UDP 172.16.237.150 2012-06-25 12:40:55

0x000000000ecf7d20 2136 1408 6 TCP 0.0.0.0 2012-06-25 12:42:37

0x000000000ed5a010 2136 1352 6 TCP 0.0.0.0 2012-06-25 12:42:18

0x000000000ed84ca0 804 123 17 UDP 172.16.237.150 2012-06-25 12:40:55

0x000000000ee2d380 2136 1393 6 TCP 0.0.0.0 2012-06-25 12:42:37

0x000000000ee81120 804 123 17 UDP 127.0.0.1 2012-06-25 12:40:55

0x000000000eeda8c0 776 1363 17 UDP 0.0.0.0 2012-06-25 12:42:20

0x000000000f0be1a0 2136 1402 6 TCP 0.0.0.0 2012-06-25 12:42:37

0x000000000f0d0890 4 1133 6 TCP 0.0.0.0 2012-02-24 18:09:07

[snip]

netscan¶

要在32位和64位Windows Vista、Windows 2008 Server和Windows 7内存转储中扫描网络人工制品,请使用netscan命令。这个命令会找到TCP端点、TCP监听器、UDP端点和UDP监听器。它会区分IPv4和IPv6,打印出本地和远程IP(如果适用)、本地和远程端口(如果适用)、套接字绑定的时间或连接建立的时间,以及当前状态(仅适用于TCP连接)。有关更多信息,请参见Volatility的New Netscan Module。

请注意以下几点:

netscan命令使用池标记扫描。- 在Vista+操作系统上枚举连接和套接字至少有两种替代方法。其中一种是使用分区和动态哈希表,这是Windows系统上netstat.exe实用程序的工作方式。另一种涉及位图和端口池。

$ python vol.py -f ~/Desktop/win7_trial_64bit.raw --profile=Win7SP0x64 netscan

Volatility Foundation Volatility Framework 2.4

Offset(P) Proto Local Address Foreign Address State Pid Owner Created

0xf882a30 TCPv4 0.0.0.0:135 0.0.0.0:0 LISTENING 628 svchost.exe

0xfc13770 TCPv4 0.0.0.0:49154 0.0.0.0:0 LISTENING 916 svchost.exe

0xfdda1e0 TCPv4 0.0.0.0:49154 0.0.0.0:0 LISTENING 916 svchost.exe

0xfdda1e0 TCPv6 :::49154 :::0 LISTENING 916 svchost.exe

0x1121b7b0 TCPv4 0.0.0.0:135 0.0.0.0:0 LISTENING 628 svchost.exe

0x1121b7b0 TCPv6 :::135 :::0 LISTENING 628 svchost.exe

0x11431360 TCPv4 0.0.0.0:49152 0.0.0.0:0 LISTENING 332 wininit.exe

0x11431360 TCPv6 :::49152 :::0 LISTENING 332 wininit.exe

[snip]